News, Updates und Insights für Ihre IT-Sicherheit.

AUF DEN ERSTEN KLICK

KIM: Patientendaten sicher austauschen mit Malware-Schutz

Im Gesundheitswesen tut sich gerade viel: Die Digitalisierung ist eine Chance für mehr Effizienz und für eine schnellere und sicherere Kommunikation zwischen Kliniken, Ärzten und Patient:innen. Last but not least kommt sie der umfänglichen und wirksamen Behandlung der Patienten zugute. Symptome und Behandlungen können interdisziplinarisch schneller abgestimmt werden, Krankheiten können früher erkannt und mit besseren Heilungschancen behandelt werden. Natürlich gelten beim Austausch solch sensibler Daten besonders strenge IT-Sicherheitsanforderungen. Dieser Beitrag schildert den...

AUF DEN ERSTEN KLICK

Fünf wichtige Trends in 2024: Mehr Cybersecurity und weniger Datenverluste

Die digitale Landschaft verändert sich rasant, und mit ihr die Herausforderungen, für Cybersicherheit zu sorgen und Datenverluste zu verhindern. Von Phishing-Angriffen mit Hilfe von künstlicher Intelligenz (KI), bis hin zu der Frage, warum IT-Teams neuen Kolleg:innen gegenüber misstrauisch sein sollten: Für 2024 hat der ProSoft-Partner Endpoint Protector fünf Schlüsseltrends identifiziert, die sich auf Cybersicherheit und Data Loss Prevention (DLP) auswirken können.

Next-Gen Firewall: Game-Changer für Ihre Zero Trust Strategie

Eine Next-Gen Firewall ist nicht nur Perimeterschutz, sondern der Game-Changer für Ihre Zero Trust Strategie

Maximale Datensicherheit auf kleinstem Raum

Der Schutz sensibler Informationen ist angesichts Ransomware und anderer Cyberattacken (s. Blogbeitrag zum BSI Lagebericht) wichtiger denn je. Insbesondere in Branchen, wo täglich der Umgang mit vertraulichen Daten erfolgt, sind zuverlässige Sicherheitsmaßnahmen unerlässlich. Hardware-verschlüsselte Datenträger wie USB-Sticks oder externe Festplatten bieten maximale Datensicherheit auf kleinstem Raum.

Sichere Authentifizierung braucht kein Passwort mehr

Welche passwortlose Methoden können sicher eingesetzt werden? Welche Vorteile gibt es jeweils? Und welche praktikablen Lösungen?

AUS DER PROBLOG-REDAKTION

Passwortlose Authentifizierung in Kliniken und Arztpraxen

Gesundheitsdaten gehören gemäß Artikel 9 der Datenschutzgrundverordnung / DSGVO zu den...

Wenn sich Malware in Videodateien versteckt

Manche Angreifer betten Bedrohungen in Bild- oder Videodateien ein, um damit Angriffe durch die...

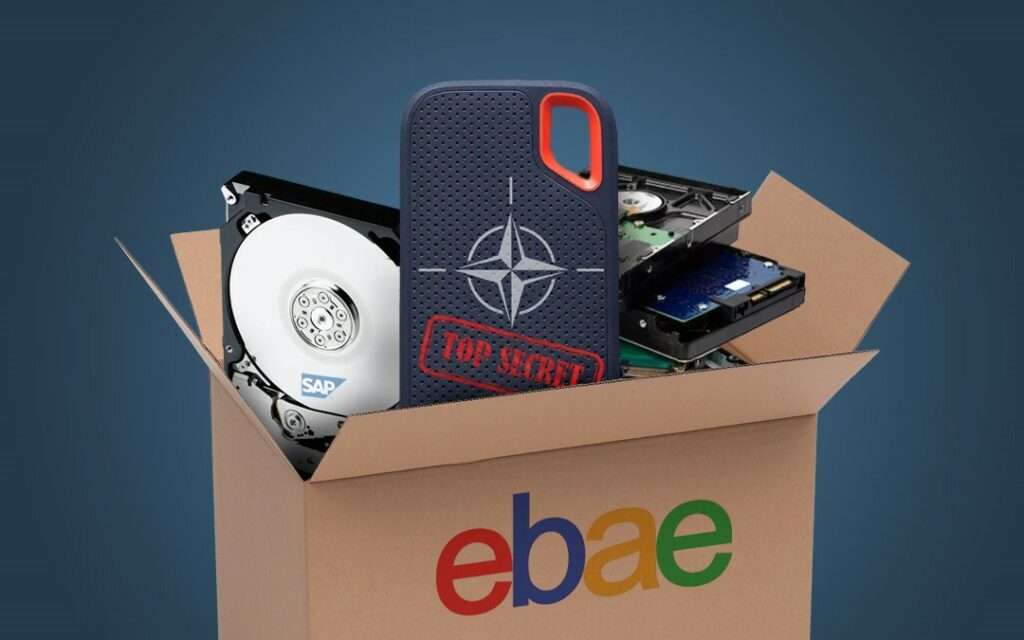

Verlorene SSDs aus SAP-Rechenzentrum auf ebay aufgetaucht

Interne Datenverluste verhindern: wie wichtig wirksame Sicherheitsmaßnahmen sind. Das Spannende...

OT-Security: Mit Security Gateway und Datendiode Datenströme absichern

Die Digitalisierung bietet große Vorteile… Eine automatisierte Industrieproduktion lässt sich...

3CX Sicherheitslücke: Wie Unternehmen sich jetzt schützen können

Ende März wurde eine kritische 3CX-Sicherheitslücke bekannt. Die beliebte Lösung für...

Sicher surfen mit Remote-Controlled Browsers System

Remote-Controlled Browsers System – kurz ReCoBS – oder «Abstand durch Sicherheit»! Durch die...

Endpoint Detection and Response – Das leisten EDR- und XDR-Sicherheitslösungen in der Praxis

Cyberangriffe auf Unternehmen, staatliche Institutionen und Organisationen werden immer...

BSI-Lagebericht 2022 zur IT-Sicherheit in Deutschland

«Die IT-Sicherheitslage spitzt sich zu», so das wenig überraschende Fazit des Bundesamts für...

Der ProBlog Newsletter

Bleiben Sie auf dem Laufenden mit unseren interessanten News, Updates und Insights

zu modernen IT-Security & IT-Infrastruktur-Lösungen.

Members Only:

Alle Newsletter-Empfänger erhalten jetzt Zugriff auf exklusive Inhalte!

Bitte füllen Sie kurz das Formular aus.

Anschließend erhalten Sie eine E-Mail, mit der Sie Ihre Anmeldung bestätigen können.

Lösungen

Shop

ProSoft

ProBlog ist ein Angebot der

ProSoft GmbH

Bürgermeister-Graf-Ring 10

82538 Geretsried