Die nächste Welle? Emotet ist zurück

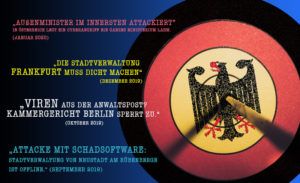

Bereits im Januar 2020 berichteten wir in unserem Blogbeitrag von einer Häufung der Angriffe durch Emotet auf Behörden wie Stadtverwaltungen, Gerichte etc. Die Ransomware Emotet ist jetzt wieder zurück und die Gefahren durch sie, sind so groß wie damals.

Emotet hält insbesondere Behörden und Unternehmen schon seit Jahren in Atem. Denn die erstmals bereits 2014 nachgewiesene Malware präsentiert sich nicht nur äußerst vielseitig und kreativ bei der Verbreitung, sondern ist gleichzeitig auch sehr gefährlich. Was genau Emotet anrichtet, wenn erst einmal ein Zugang zu einem Netzwerk gefunden ist, ist unterschiedlich. Die Spannbreite reicht bis hin zur Verschlüsselung kompletter Behörden- oder Unternehmenssysteme, um Lösegeld zu erpressen. Die Ransomware kann auch weitere Malware nachladen und sich somit verändern und sich somit quasi selbst erhalten und verändern. Typisch für Emotet ist sein Auftreten in Wellen – und jetzt scheint es wieder einmal so weit zu sein. Denn IT-Security-Experten warnen vor erneuten Kampagnen mit bereits mehreren Hunderttausend bösartigen E-Mails.

Emotet, ein wahrer Meister im Tarnen und Täuschen

Besonders gefährlich wird Emotet durch seine oft raffinierte Tarnung. Die Cyber-Kriminellen hinter der Malware klinken sich beispielsweise auf infizierten Rechnern in reale, tatsächlich existierende E-Mail-Wechsel ein und nutzen reale aber gehackte Absenderadressen. Statt einer mit etwas Erfahrung leicht erkennbaren Spam-Mail trifft also beispielsweise eine täuschend echt wirkende Mail von genau jenem Geschäftspartner ein, mit dem man ohnehin gerade im E-Mail-Austausch steht.

Und genau das erhöht leider die Chance, dass der in der E-Mail enthaltene Link angeklickt oder ein Office-Dokument aus dem Anhang geöffnet wird. In der Regel setzen die Kriminellen hinter Emotet dabei darauf, den Anwender auf eine bösartige Website zu leiten oder ihn dazu zu bringen, ein infiziertes, mit Makros versehenes Dokument zu öffnen. Auch hier gehen die Kriminellen mit unterschiedlich gestalteten Anhängen äußerst kreativ vor. Nach einer Infektion des Rechners lädt Emotet im Hintergrund weitere Malware herunter – und das Unheil nimmt seinen Lauf. Der Schaden kann bis zum vollständigen Lahmlegen großer Netze reichen.

Nur was Sie kennen, können Sie auch schützen

Schatten-IT, also Hardware und Software die Sie nicht kennen und auch nicht wollen, erhöhen das Risiko für erfolgreiche Angriffe. Mitarbeiter-Applikationen werden nicht «gepatcht» und sind eventuell per se riskant. Hardware-Angriffe über manipulierte Devices sind, laut Meinung einiger Experten, die nächste Generation der Bedrohungen. Aber auch normale Hardware kann Sicherheitslücken öffnen und Datendiebstahl erlauben. So banal es klingt: IT-Asset Management (Inventarisierung) ist ein Baustein hin zu mehr IT-Sicherheit.

Sichere E-Mail-Nutzung fördern

Was also tun gegen den „Malware-Dauerbrenner“ Emotet? Ein gesundes Misstrauen beim Klicken auf Links und beim Öffnen von Attachments sollte inzwischen generell Standard sein – von erhöhter Vorsicht beim Umgang mit den meist ohnehin nicht benötigten Makros ganz zu schweigen. Firmen und Behörden tun also gut daran, Mitarbeiterinnen und Mitarbeiter immer wieder für die Thematik zu sensibilisieren und so eine sicherere E-Mail-Nutzung zu fördern. Schulungen und Informationen über aktuelle Angriffsvektoren helfen Anwendern bei der Identifizierung von Spam und Phishing.

Anti-Malware Multiscanner: Viel hilft viel!

Doch das allein reicht leider nicht aus, um Emotet-Infektionen sicher zu verhindern. Und auch ein einzelner Virenscanner genügt im Unternehmensumfeld und in Behörden meist nicht, um kritische Systeme wirklich zu schützen. Frei nach dem Motto „viel hilft viel“ kann die Lösung aber in einer Bündelung der Kräfte und Fähigkeiten gleich mehrerer Antiviren-Lösungen liegen. Der Anti-Malware Multiscanner von OPSWAT beispielsweise ermöglicht es auf einfache Weise, den E-Mail-Verkehr parallel mit bis zu 35 Anti-Viren-Scannern zu prüfen. Dies sorgt für höchste Erkennungsraten und einen maximalen Schutz vor Viren, Trojanern und sonstiger Schadsoftware. Ein solcher Multiscanner mit diversen Antivirus-Engines kann innerhalb einer IT-Infrastruktur beispielsweise die zentrale Basis dafür bilden, den Daten- und E-Mail-Verkehr fortlaufend zu überwachen.

Erfolgreich schützen

Fazit: Emotet und kein Ende – leider muss damit gerechnet werden, dass die aktuelle, neuerliche Malware-Welle wohl noch nicht die letzte sein wird. Einrichtungen und Organisationen aus dem öffentlichen Sektor ebenso wie privatwirtschaftliche Unternehmen sollten ihr Augenmerk in diesem Zusammenhang auf einen echten Schutz der digitalen Kommunikation richten. Ein Multiscanner, der die Vorteile mehrerer Antiviren-Lösungen vereint und in Kombination nutzt, kann dabei einen äußerst wirksamen Abwehrmechanismus darstellen. Denn: „Viele Jäger sind des Hasen Tod“ – und das gilt zum Glück auch für Emotet.

Lösungen

Shop

ProSoft

ProBlog ist ein Angebot der

ProSoft GmbH

Bürgermeister-Graf-Ring 10

82538 Geretsried