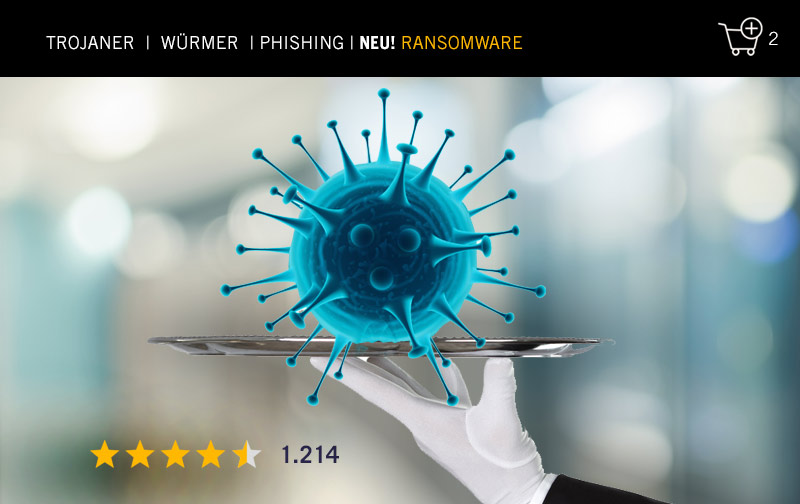

Ransomware-as-a Service

Sodin: Erste „sich-selbst-installierende“ Ransomware!

Die neue Ransomware Sodin nutzt „alte“ Sicherheitslücke in Windows und benötigt keine User-Interaktion!

Sodin wird als Exploit Baukasten über ein „Partnerprogramm“ verbreitet.

Die Entwickler haben den Code so gestaltet, dass sie bestimmen können wie die Ransomware verbreitet wird und auch die Möglichkeit integriert, entsprechende „Malware-Distributoren“ explizit ein- bzw. auszuschließen. Zusätzlich können die Entwickler durch einen Hauptschlüssel verschlüsselte Daten von Opfern selektiv entschlüsseln ohne, dass dies von Betroffenen oder Partnern bemerkt werden kann.

Die Ransomware Sodin macht sich die bereits in 2018 entdeckte Schwachstelle CVE-2018-8453 in Microsoft Windows zu Nutze und erweitert dadurch seine Berechtigungen auf den betroffenen Systemen. In der Folge nutzt Sodin die Architektur Central Processing Unit (CPU) und die „Heaven’s Gate“ Technik um seine Erkennung zu vermeiden. Neu ist, dass zur Installation keine Aktion der User, also z.B. das Öffnen von Dateien oder Anklicken eines Links erforderlich ist.

Die Anfälligkeit wurde bereits im August 2018 von Kaspersky an Microsoft gemeldet und im Oktober durch einen Sicherheitspatch von Microsoft geschlossen. Laut Kaspersky ist der Exploit Code „von hoher Qualität“ und so geschrieben dass er bei sehr vielen Windows Builds einschließlich Windows 10 RS4 funktioniert. Zunächst sind nur Angriffe im asiatischen Raum entdeckt worden. Seit kurzem treibt die Ransomware aber auch in Europa Ihr Unwesen.

FAZIT: Wir empfehlen die installierten Betriebssysteme und Applikationen regelmäßig durch Patch-Management zu aktualisieren. In diesem Fall gibt es einen Patch gegen CVE-2018-8453 bereits seit Oktober 2018. Außerdem muss eine entsprechende Anti-Malware bzw. Endpoint-Security Lösung installiert und up-to-date sein.

Links zum Beitrag:

Microsoft Hinweis zu CVE-2018-8453

Kaspersky Hinweis zu Sodin Ransomware

Das könnte Sie auch interessieren:

Aktive vs reaktive Cybersecurity – Unterschiede, notwendige Tools und der Mehrwert einer ganzheitlichen Strategie

Cybersecurity hat sich in den letzten Jahren zu einem der kritischsten Themen in Unternehmen,...

Datenschleusen: KRITIS ready ab der ersten Berührung

Sicherer Datenaustausch beginnt dort, wo Dateien Ihr Unternehmen erstmals berühren. Die...

KIM: Patientendaten sicher austauschen mit Malware-Schutz

Im Gesundheitswesen tut sich gerade viel: Die Digitalisierung ist eine Chance für mehr Effizienz...

Zeitgemäße DLP-Lösungen – Die Vorteile

Cyberkriminelle nutzen immer ausgefeiltere Methoden, z.B. KI-optimiertes Social Engineering, und...

Cyberangriffe auf kommunale IT: zu lukrativ, zu teuer, zu wenig IT-Security Basics

In den letzten Monaten haben mehrere Cyberangriffe auf kommunale IT-Strukturen in Deutschland und...

Bereit für NIS2 mit XDR-Cybersecurity

Inzwischen sind Cyberangriffe an der Tagesordnung und damit eine ständige Bedrohung für...

IT-Notfallplan erstellen

Wenn ein Brand ausbricht, wissen Mitarbeiter:innen dank Schulungen und Hinweisen, wie sie am...

Betroffen von NIS2? Sechs Handlungsempfehlungen

Die Umsetzung der NIS2-Richtlinie stellt mittelständische Unternehmen und KRITIS-Organisationen...

NIS2, IT-Grundschutz, KRITIS-Vorgaben, B3S und DSGVO: Die Gemeinsamkeiten

Sofern Unternehmen überhaupt von NIS2 betroffen sind, haben sie angesichts bereits bestehender...

NIS2 im Kontext: IT-Grundschutz, KRITIS-Vorgaben und Co. in neuem Gewand?

Die europäische NIS2-Richtlinie wird in der IT-Sicherheitsszene heiß diskutiert. In Deutschland...