Cybersecurity – proaktiv & reaktiv

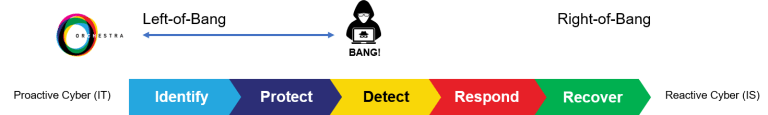

Wer denkt, dass nur proaktive Cybersecurity Maßnahmen wichtig sind, der irrt. Mit ‹Right-of-Bang› Analysen erkennt man Schwachstellen und neue Angriffsvektoren und kann durch die identifizierten Signaturen zukünftig Vulnerabilitäten schließen und Risiken minimieren. Die Erkennung von Mustern durch Cyber-Intelligenz und deren Anwendung bei anderen IT-Infrastrukturen macht es möglich, dass neue Angriffsvektoren zeitnah flächendeckend verhindert werden können.

Hatte der Angriff (Bang) Erfolg, befindet man sich auf der Zeitachse einer Cyberattacke Right-of-Bang. Man könnte nun denken, dass es in dieser Phase nur noch um Schadensmeldungen und ums Aufräumen geht. Weit gefehlt! Überprüfungen Right-of-Bang tragen dazu bei, Vulnerabilitäten in Betriebssystemen, Applikationen sowie in der eingesetzten Hardware oder der kompletten Infrastruktur zu erkennen und daraus allgemeingültige Signaturen respektive Muster abzuleiten. Die Cybersecurity wird durch alle Analysen und Maßnahmen Right-of-Bang für die Zukunft optimiert

Ähnlich wie bei der Erkennung von Malware durch Heuristiken (siehe unser Beitrag Anti-Viren vs. Anti-Malware Software) unterstützt die Veröffentlichung von Mustern erfolgreicher Cyberangriffe das Bewusstsein und die Entwicklung von Gegenmaßnahmen wie beispielsweise Sicherheitsupdates. Dementsprechend hat auch das reaktive Cybersicherheitsmanagement eine hohe Bedeutung. Neue Angriffsvektoren können zukünftig nachhaltig geschlossen werden. Die Erkennung der Signaturen bzw. die Umsetzung eines Szenarios in die eigene Infrastruktur ist eine Aufgabe, die durch Cyber Intelligence oder AI unterstützt werden muss.

Cybersecurity: SOAR und XIP

SOAR (Security, Orchestration, Automation and Response) automatisiert die Analyse von Right-of-Bang (Response), indem Informationen aus mehreren Monitoring- und Securitylösungen (z. B. Log-Management und SIEM-, IDS- oder UEBA-Systemen) korreliert werden, um festzustellen, ob eine Organisation attackiert wurde. Außerdem können ereignisbasierte Reaktionen und Maßnahmen standardisiert, priorisiert und ausgeführt werden. SOAR-Tools ermöglichen es einer Organisation, Vorfallanalyse- und Reaktionsverfahren in einem digitalen Workflowformat zu definieren, das häufig als Playbook bezeichnet wird.

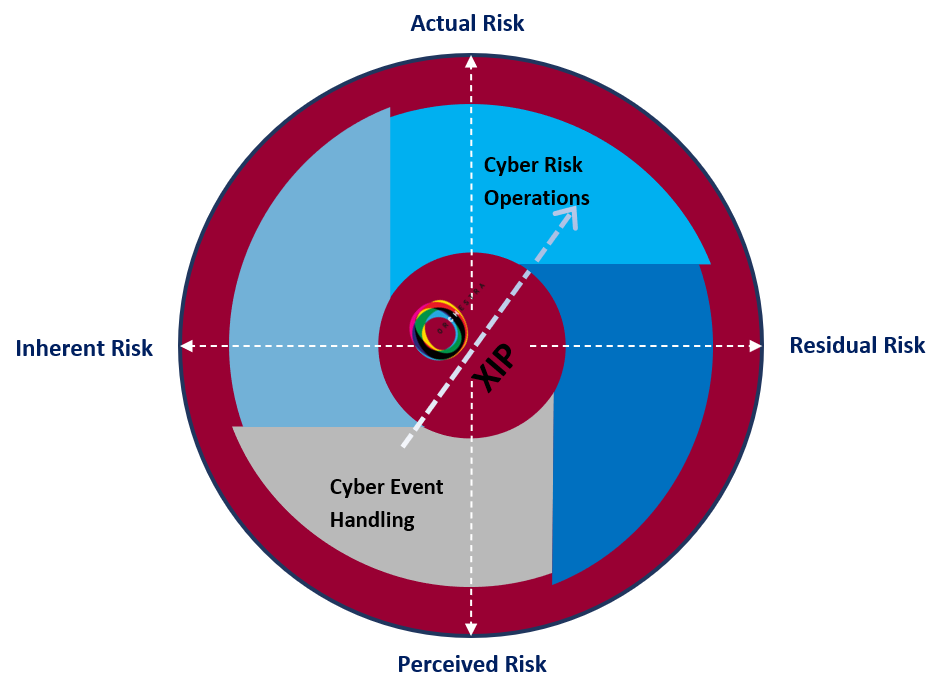

XIP (eXtended Identify and Protect) ist eine Left of-Bang Ergänzung zu SOAR. Es konzentriert sich auf die kontinuierliche Bewertung von Cyber-Risiken in der Organisation, um die Wahrscheinlichkeit oder die Auswirkungen von Cyberereignissen auf die Organisation zu minimieren, zu überwachen und zu kontrollieren. XIP bietet einen ganzheitlichen Ansatz für proaktive Cybersicherheitsoperationen, die auf tatsächlichen Cyberrisiken basieren, anstatt ereignisgesteuerte Cybersicherheitsoperationen, die auf wahrgenommenen Risiken basieren.

Das XIP, wehrt lauernde Cyber-Risiken ab, indem es Cyber-Bedrohungen mit Compliance-Intelligenz sammelt und sie auf ein erweitertes Inventar von Organisationsressourcen, einem sogenannten Cyber-Zwilling anwendet.

Die einzigartigen automatisierten violetten (ergibt sich aus der Zusammenarbeit von rotem Team und blauem Team) Team-Szenarien von Orchestra XIP kartieren und priorisieren Cyber-Risiken und versuchen sie zu verhindern. Dieses einzigartige automatisierte violette Team bietet eine priorisierte, umsetzbare Roadmap, um die Wahrscheinlichkeit oder die Auswirkungen von Cyberereignissen auf die Organisation zu minimieren, zu überwachen und zu kontrollieren, bevor sie auftreten.

Fazit:

«Aus Schaden wird man klug!» Dieses alte Sprichwort trifft auch auf nachträgliche Analysen Right-of-Bang zu.

Aus obiger Beschreibung von Cybersecurity-Maßnahmen lassen sich zwei weitere Erkenntnisse ableiten:

- Cyber-Intelligenz und AI kommen immer häufiger auch bei der Abwehr von Cyber-Attacken zum Einsatz. Die Erkennung von Anomalien basiert bis dato auf einzelnen, für sich betrachtet eigentlich oft harmlosen Vorfällen, die meist nur mittels vorhandener Regeln korreliert und in der Folge dann auch erkannt werden. Auch bei Log-Managment und SIEM kommt immer häufiger künstliche Intelligenz zum Einsatz, weil die schiere Menge an Logfiles allein eine Erkennung von Mustern erschwert. Der Nachteil, der dadurch entsteht, ist, dass KI unkontrolliert Entscheidungen trifft, die unter Umständen weder wichtig noch richtig sind und für den CISO zudem nicht nachvollziehbar sind.

- Moderne Lösungen wie das Vulnerability Management Harmony Purple arbeiten zwar on-premise, teilen aber die Signaturen von Cyber-Attacken anonymisiert über die Cloud mit anderen Anwendern. Je mehr Quellen neue Angriffsvektoren beisteuern, desto schneller können die Risiken der einzelnen Organisation reduziert werden.

Lösungen

Shop

ProSoft

ProBlog ist ein Angebot der

ProSoft GmbH

Bürgermeister-Graf-Ring 10

82538 Geretsried