BSI-Lagebericht 2022 zur IT-Sicherheit in Deutschland

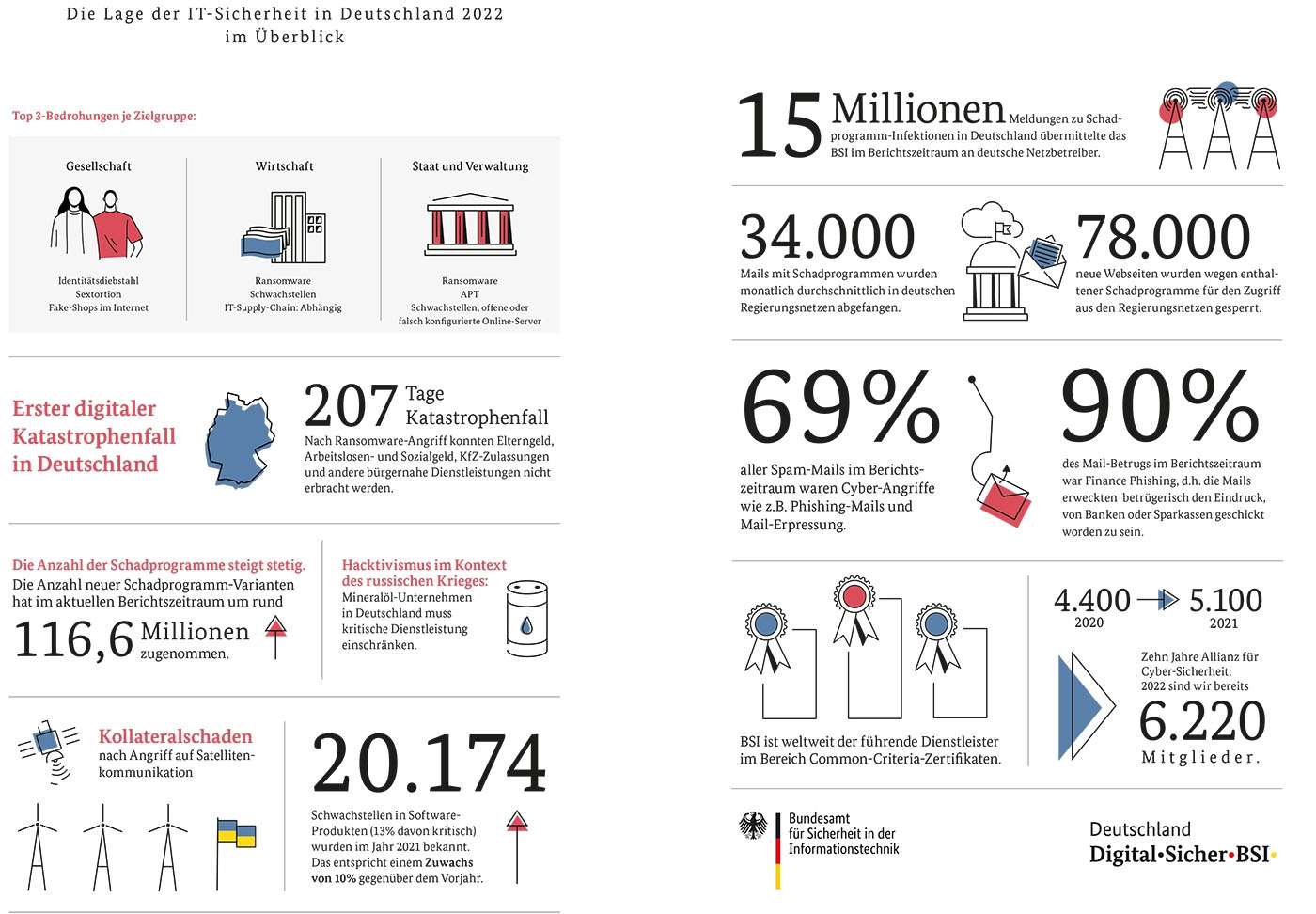

«Die IT-Sicherheitslage spitzt sich zu», so das wenig überraschende Fazit des Bundesamts für Sicherheit in der Informationstechnik (BSI) im kürzlich veröffentlichten, 116 Seiten umfassenden BSI-Lagebericht 2022 zur IT-Sicherheit in Deutschland. Die Cyber-Sicherheitsbehörde des Bundes betont in ihrem jährlichen Überblick, dass die Gefährdungslage im Cyber-Raum im Berichtszeitraum (Juni 2021 bis Mai 2022) so hoch wie noch nie war.

Wie im Vorjahr besteht nach wie vor ein sehr hohes Bedrohungspotential durch Cybercrime-Aktivitäten. Zu den Hauptbedrohungsvektoren zählen laut BSI-Lagebericht 2022 erneut wieder Ransomware-Angriffe, insbesondere auf Unternehmen. Hinzu kommen diesmal aber auch vielfältige Bedrohungsszenarien im Kontext mit dem russischen Angriff auf die Ukraine. Hervorzuheben sind hier primär Distributed-Denial-of-Service-Angriffe (DDoS).

Im heutigen Blog-Beitrag fassen wir den BSI-Bericht zur Lage der IT-Sicherheit 2022 für Sie zusammen.

Russischer Angriffskrieg gegen die Ukraine

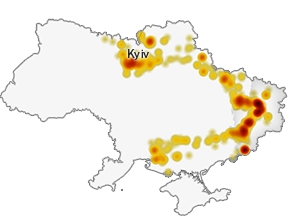

Glücklicherweise gab es bislang in Deutschland lediglich kleinere Vorfälle und überschaubare Hacktivismus-Kampagnen, die im Zusammenhang mit dem Angriff Russlands auf die Ukraine standen. Dennoch erwähnenswert ist laut BSI-Bericht zur Lage der IT-Sicherheit 2022 der Ausfall der Fernwartung in deutschen Windkraftanlagen nach dem Angriff auf ein Unternehmen der Satellitenkommunikation. Auch die Cyber-Attacke auf deutsche Mineralölhändler mit russischem Mutterkonzern sorgte für ziemliches Aufsehen. Eine breit angelegte, strategisch ausgerichtete Cyberangriffs-Welle gegen explizit deutsche Ziele war allerdings nicht festzustellen. Höchst angespannt hingegen war die Gemengelage im Cyber-Raum bei den NATO-Partnern. Für die Ukraine selbst war die interne Sicherheitslage sogar teilweise existenzbedrohend kritisch.

Schadprogramm-Varianten

Besonders bedrohlich: 116,6 Millionen Schadprogramm-Varianten

Die Anzahl neuer Schadprogramme und Malware-Varianten hat im aktuellen Berichtszeitraum um weitere rund 116,6 Millionen zugenommen. Durchschnittlich lag die Zahl der täglich neuen Schadprogramm-Varianten bei ca. 319.000. Die Zunahme fiel laut BSI-Bericht zur Lage der IT-Sicherheit 2022 insgesamt also um 19 % niedriger aus, als noch im vergangenen Berichtszeitraum, der mit außergewöhnlich hohen Zahlen und Durchschnittswerten von 394.000 neuen Malware-Varianten pro Tag auffiel. Der Indikator bleibt trotz dieses leichten Rückgangs dennoch auf sehr hohem Niveau. Zudem waren erhebliche Schwankungen im Jahresverlauf zu verzeichnen. Während im Sommer 2021 täglich ca. 300.000 neue Schadprogramm-Varianten auftauchten, so wurden im Oktober desselben Jahres bereits 436.000 neue Varianten gezählt.

ProSoft empfiehlt: Malware Multiscanner plus Zero-Trust-Architektur

Neben Malware gibt es heute eine Vielzahl an Möglichkeiten, um Unternehmen und Organisationen anzugreifen und Ihnen Schaden zuzufügen. Die Frage ist heute nicht mehr ob, sondern wann Sie betroffen sein werden. Um Cyberkriminellen keine Plattform für gefährlichen Attacken zu bieten, müssen Verteidigungsstrategien ständig überdacht und angepasst werden. Die gute Nachricht: Es gibt Methoden, sich gezielt und dauerhaft gegen die sich ständig verändernden Angriffs-Szenarien zu schützen und IT- sowie OT-Infrastrukturen zuverlässig abzusichern.

Durch die Einbettung einer Zero-Trust-Strategie in die eigene IT-Sicherheitsarchitektur erreichen Unternehmen ein Maximum an IT-Sicherheit. Dabei ist ZERO TRUST kein technisches Verfahren oder eine neue Software, sondern eine Sicherheitsphilosophie, die besagt, weder Nutzern noch Geräten oder Diensten intern und extern zu vertrauen. Im Umkehrschluss legt es die Grundlagen fest, die erfüllt werden müssen, um Vertrauen zu schaffen.

Paradigmenwechsel in der IT-Security

Die modularen Sicherheitslösungen des Security-Spezialisten OPSWAT beispielsweise verfolgen unter dem Slogan „Trust no file. Trust no device“ den Zero-Trust-Sicherheitsansatz zu 100 %. Sie bieten bereits über 100 Millionen Endgeräten bei rund 1.500 Kunden Schutz vor vielen Angriffsvektoren. Mit zwei eigenen Plattformen sowie acht sich perfekt ergänzenden Lösungen bietet OPSWAT ein modulares Sicherheitskonzept, mit dem sich eine Zero-Trust-Architektur aufbauen und die eigene IT-Infrastruktur mit sinnvollen Lösungen ergänzen lässt.

Kern des Zero-Trust-Ansatzes von OPSWAT – Perimeterloses Scannen, intern wie extern

Schadsoftware kann über unterschiedliche Kanäle wie E-Mails, Downloads, Remote Access über kompromittierte mobile Endgeräte oder USB-Speichergeräte die Grenzen Ihres Netzwerks überwinden. Im Mittelpunkt des Zero-Trust-Ansatzes von OPSWAT steht der Anti-Malware Multiscanner MetaDefender Core. Die intelligente Anti-Viren-Lösung eignet sich für Infrastrukturen aller Art, beispielsweise als zentrale, skalierbare und hochsichere Lösung für E-Mail- und Web-Security, als ICAP Integration, für Datenschleusen sowie für Secure Storage. Durch das parallele Scannen mit bis zu 34 AV-Engines werden höchste Erkennungsraten erreicht. Dateien und Endgeräte werden mit den Lösungen von OPSWAT sowohl an den Netzwerkgrenzen als auch intern permanent überprüft.

OPSWAT – Hochwirksame, modulare Lösungen für nahezu alle Angriffsvektoren

Die mehrschichtige Cybersecurity Plattform OPSWAT MetaDefender bündelt verschiedene Lösungen für eine ganzheitliche Bedrohungsabwehr. Der Anti-Malware Multiscanner MetaDefender Core bietet zusammen mit der Datei-Desinfektion die Kernfunktionen der «Zero-Trust-Philosophie» und lässt sich über API nahtlos in andere Lösungen integrieren. Je nach Angriffsvektor erweitern die einzelnen Module den Schutz der OPSWAT Kernfunktionen um wichtige Komponenten. Die Datenschleuse MetaDefender Kiosk greift beispielsweise auf den Malware Multiscanner zu und kann mit Data Sanitization, Secure Filetransfer und Vault komplettiert werden.

Ransomware – Ausweitung der Erpressungsmethoden im Cyber-Raum

Wie bereits im Lagebericht 2021 festgestellt, bleibt Cyber-Erpressung eine der größten Bedrohungen. Insbesondere Ransomware-Angriffe auf große, umsatzstarke Unternehmen (Big Game Hunting) haben im beobachteten Zeitraum zugenommen. Ziel dieser Angriffe war es, Zugriff auf lokale oder vernetzte Daten und Systeme zu erlangen. Die Daten der angegriffenen Unternehmen wurden zunächst extrahiert und in der Folge Nutzerdaten, Dateninfrastrukturen sowie Serversysteme verschlüsselt, um anschließend für die Entsperrung der Systeme und Entschlüsselung der Daten ein hohes Lösegeld zu fordern.

Sowohl die von IT-Dienstleistern berichteten Lösegeld-Zahlungen, als auch die Anzahl der Opfer, deren Daten wegen ausbleibender Zahlungen veröffentlicht wurden, sind weiter gestiegen. Dass nicht nur Wirtschaftsunternehmen, sondern auch Behörden und Verwaltungen das Ziel von Ransomware-Angriffen sind, zeigen folgenschwere Angriffe auf die DIHK, eine Landkreisverwaltung in Sachsen-Anhalt. Erstmals wurde wegen eines Cyber-Angriffs der Katastrophenfall ausgerufen und bürgernahe Dienstleistungen waren daraufhin über 207 Tage lang nicht oder nur eingeschränkt verfügbar. Auch die Gefährdungslage für kritische Infrastrukturen (KRITIS) hat zugenommen, wie sich am Beispiel des Energiesektors zeigt. So wurde nicht nur die Wilken Software Group sowie die Aachener Kister AG, zwei Software-Entwickler für die Energiewirtschaft, Opfer eines Cyber-Angriffs, sondern kürzlich auch das Hannoveraner Energie-Unternehmen Enercity.

Nicht neu, aber anhaltend gefährlich sind Ransomware-Angriffe auch für Privatpersonen. So kam es im aktuellen Berichtszeitraum erneut zu Erpressungsversuchen mit erbeuteten Identitäten und Daten von Privatpersonen. Cyberkriminelle nutzen hier Sextortion-Kampagnen, um potenzielle Opfer mit der Veröffentlichung von vermeintlich existierenden, kompromittierenden, intimen Geheimnissen zu drohen. Um die Veröffentlichung zu verhindern, sollten die Opfer einen bestimmten Betrag in einer Kryptowährung (z. B. Bitcoin) überweisen.

Ein erfolgreicher Ransomware-Angriff auf einen Landkreis in Sachsen-Anhalt war für den ersten Cyber-Katastrophenfall verantwortlich. Die betroffene Behörde konnte 207 Tage lang keine Sozial- und Unterhaltsleistungen mehr bearbeiten und auszahlen.

ProSoft empfiehlt: DNS-Filter & Sandbox

Die Taktiken und Technologien von Ransomware entwickeln sich ständig weiter. Daher lässt sich eine anfängliche Kompromittierung durch übliche technische Maßnahmen nicht verhindern. Der DNS-Schicht muss prinzipiell hohe Aufmerksamkeit geschenkt werden, um laufende Angriffe zu erkennen. Die meisten Ransomware-Angriffe nutzen DNS-Tunneling, um sowohl eine bidirektionale als auch eine unidirektionale Kommunikation zwischen einem Angreifer und den Systemen in Ihrem Netzwerk herzustellen. Wenn das nicht verhindert werden kann, bleibt der Angreifer unter dem Radar, bis sein Angriff nahezu vollständig ausgeführt ist. Gefährliche DNS-Aktivitäten und deren mögliche negative Auswirkungen lassen sich durch den Einsatz eines DNS-Filters frühzeitig erkennen und abwehren.

Whitelist DNS-Filter vs. Blacklist DNS-Filter

Täglich werden über 200.000 neue Webseiten veröffentlicht, 70 % davon sind schätzungsweise als gefährlich einzustufen. Traditionelle, nach der Blacklist-Methode arbeitende DNS-Filter müssen nach dieser Schätzung also täglich 140.000 Domänen erfassen und klassifizieren. Ein Whitelist DNS-Filter bietet demgegenüber deutliche Vorteile, denn er muss nur jene Webseiten analysieren, die auch tatsächlich aufgerufen werden. Blue Shield Umbrella des österreichischen Herstellers Blue Shield Security beispielsweise bietet exakt diese Funktion. KI-Unterstützung (Machine Learning und Supervised Learning in Zusammenarbeit mit weltweit führenden NOCs) und eine eigens entwickelte Sandbox Umgebung machen Blue Shield Umbrella (BSU) zum vermutlich derzeit wirkungsvollsten DNS-Filter in der IT-Szene.

Vorgeschaltete Sandbox

Die zusätzliche Verwendung einer Sandbox ist ein probates Mittel, auch gegen andere Arten von Malware. Allerdings ist festzustellen, dass auch Malware zunehmend intelligenter wird. Mit gewisser Intelligenz ausgestattete Malware erkennt Sandbox-Umgebungen an gefakten IT-, OT und ICS-Profilen, zerlegt sich daher oft in kleine Fragmente und wird so nicht mehr sofort erkannt. Die Defragmentierung nach Verlassen der Sandbox-Umgebung macht aus den Fragmenten wieder gefährliche Schadsoftware. Oftmals tarnt sich Malware auch mittels eines Schlafmodus, der erst bei Erreichen des Netzwerks beendet wird. Wir empfehlen hier daher dringend den Einsatz intelligenter Sandbox-Umgebungen wie der OPSWAT Sandbox, mit der auf geänderte und intelligente Malware-Strategien rasch reagiert werden kann.

Zu den weiteren Maßnahmen zur erfolgreichen Abwehr von Ransomware-Angriffen zählt der Aufbau einer Zero-Trust-Architektur (siehe oben), die Netzwerksegmentierung, ein eng gehandhabtes Berechtigungssystem, interne Authentifizierungen für Anwender und Applikationen sowie verschlüsselte Backups und Snapshots. Damit wird der mögliche Schaden, der durch Ransomware-Angriffe entstehen kann, minimiert.

%

Schwachstellen

10% mehr Schwachstellen in Soft- und Hardware

Jede Schwachstelle in Soft- oder Hardware-Produkten ist ein potenzielles Einfallstor für Cyberkriminelle, die sich dadurch leicht in fremde IT-Systeme hacken können. Dies gefährdet laut BSI-Lagebericht 2022 zunehmend die IT-Sicherheit in Verwaltung, Wirtschaft und Gesellschaft. Im Jahr 2021 wurden 20.174 Schwachstellen in Software-Produkten bekannt, das entspricht 10 % mehr als im Vorjahr. Mehr als die Hälfte von ihnen wiesen dabei hohe oder kritische Scores nach dem Common Vulnerability Scoring System (CVSS) auf. Als kritisch wurden dabei sogar 13 % der Schwachstellen bewertet.

Viele Schwachstellen befinden sich zudem in Perimeter-Systemen wie Firewalls und Routern. Da dieses im Word Wide Web leicht zu identifizieren sind, suchen mittlerweile viele APT-Gruppen (Advanced Persistant Threat), die meist Anweisungen und Unterstützung von Regierungsbehörden erhalten, gezielt nach Perimeter-Schwachstellen.

Das BSI hat im Berichtszeitraum ein Meldeformular für Schwachstellen online gestellt. Über dieses kam es zu 139 Meldungen, eine Zunahme um mehr als 400 % im Vergleich zum Vorjahr (25 gemeldete Schwachstellen).

ProSoft empfiehlt: Patch-Management und Endpoint-Protection

Meldungen über kritische Sicherheitslücken erreichen uns nahezu täglich. Laut Ponemon Institute benötigen IT-Abteilungen durchschnittlich 16 Tage, um eine kritische Schwachstelle zu beheben. Patch-Management gestaltet sich für viele IT-Abteilungen als Herkulesaufgabe, die mit klassischen Tools nur schwer zu lösen ist. Oft fehlen die Ressourcen, um neue Sicherheits-Updates zu identifizieren und zeitnah zu installieren. Glücklicherweise gibt es Plattformen, die einen erweiterten Ansatz verfolgen und IT-Verantwortliche entlasten.

Network Access Control (NAC) ist eine Komplettlösung, mit der sich die durchschnittliche Reaktionszeit beim Patch-Management minimieren und die notwendigen Sicherheitsstandards einhalten lassen, damit Netzwerke und Cloud-Systeme konsequent geschützt bleiben. MetaAccess NAC darf getrost als integrierte Plattform bezeichnet werden, da die Lösung bereits vor dem eigentlichen Zugriff auf Netzwerk und/oder Cloud ansetzt. Dies ist besonders in hybriden oder mehrschichtigen Infrastrukturen wichtig.

MetaAccess NAC kann mehr: Benutzer-Authentifizierung und Endpoint Security

MetaAccess unterscheidet sich maßgeblich von klassischen, reinen Patch-Management Tools. MetaAccess ermöglicht die sichere Benutzer-Authentifizierung an Netzwerk- und Cloud-Ressourcen über SAML und SDP sowie die Erstellung von Geräte-Profilen nach vorherigen Compliance Sicherheitschecks. Die eigentliche Network Access Control kombiniert Geräteerkennung und Benutzer-Authentifizierung und übergibt bei Erfolg die jeweilige Berechtigung über AD/LDAP. Alle verwendeten Endgeräte werden einer umfangreichen Endpoint Security Analyse unterzogen und die Compliance gegen die Acceptable Use Policy (AUP) abgeglichen, unbekannte oder riskante Endgeräte werden zuverlässig blockiert.

MetaDefender NAC ist eine ideale Ergänzung der ebenfalls bei ProSoft erhältlichen MetaDefender Plattform (Anti-Malware Multiscanner, Datenschleuse, Datei-Desinfektion, OPSWAT Sandbox, MetaDefender Secure Storage, MetaDefender ICAP Server)

%

Anstieg der DDoS-Angriffe

DDoS-Angriffe und Advanced Persistent Threats (APT) nehmen zu

Wird ein Server so lange gezielt mit einer Vielzahl von Anfragen überschüttet, bis er diese nicht mehr bearbeiten kann und unter der Last abstürzt, spricht man von einem Distributed Denial of Service (DDoS) Angriff. Systeme sind in der Folge dermaßen überlastet, dass Webseiten und Online-Dienste nicht mehr erreichbar sind. Ist der Server in die Knie gegangen, können vorhandene Schutzmechanismen einfach umgangen werden. Bei einem DDoS-Angriff erfolgt die Attacke koordiniert durch mehrere Systeme, da die Angriffe durch die Vielzahl der gleichzeitig angreifenden Rechnersysteme besonders wirksam sind.

Soweit so gut bzw. so schlecht. Neu in den zurückliegenden Monaten ist laut BSI-Lagebericht 2022 jedoch, dass Cyber-Kriminelle «technisch hoch entwickelte und strategisch intelligente» DDoS Angriffe entwickelt haben, die beispielsweise öffentlich verfügbare Störungsmeldungen nutzen ( bspw. https://allestörungen.de) und die Angriffsvektoren an die dort gemeldeten Auswirkungen anpassen. Auch die Zahl der DDoS-Angriffe hat weiter zugenommen. So verzeichnete etwa der deutsche Mitigationsdienstleister Link11 für das Jahr 2021 einen Anstieg der DDoS-Angriffe um rund 41 % im Vergleich zum Vorjahr. Besonders spürbar war der Anstieg rund um die jährliche Cyber Week 2021 und die Vorweihnachtszeit. In dieser Zeit hat sich die Zahl der DDoS-Angriffe gegenüber der Cyber Week 2020 nahezu verdoppelt.

Der BSI-Lagebericht 2022 benennt auch ca. 12 operierende APT-Gruppen in Deutschland, die zielgerichtete Cyberangriffe auf ausgewählte Institutionen durchführen, um sich einen dauerhaften Zugriff auf deren Netzwerke zu verschaffen. Advanced Persistent Threats (APT) dienen hauptsächlich der taktischen und strategischen Informationsgewinnung, aber auch der Spionage und Sabotage von Organisationen und Einrichtungen. Zu beobachten ist, dass immer mehr Regierungen APT zur Datengewinnung nutzen, aber auch aus rein wirtschaftlichem Interesse. Im Fokus der APT-Gruppen stehen dabei in erster Linie wertvolle Schlüsseltechnologien «Made in Germany», Behörden sowie die diplomatische Vertretungen einzelner Staaten.

DDoS-Prävention – Organisatorische und technische Maßnahmen

DDos Angriffe sind durch ungewöhnlich hohen Traffic bei Webseiten und in Rechenzentren erkennbar. Im Vorfeld werden die betroffenen Systeme häufig mit Schadsoftware infiziert und danach nach Belieben kontrolliert. Durch die Übernahme der Kontrolle von mehreren Servern (Botnetz) kann der Angriff intensiviert werden. Je größer das Botnetz, desto schlagkräftiger ist der DDoS-Angriff. Häufig werden die Vermittlungs- und Transportschicht (Layer 3 und 4) angegriffen. Angriffe auf die schwächste Schicht Layer 7 (Anwendungsschicht) werden aber immer bedeutender.

BSI – Prävention durch organisatorische Maßnahmen

Mögliche Ziele eines DDoS-Angriffs – in den meisten Fällen Web-, Mail- und DNS-Server – müssen identifiziert und die jeweiligen internen Verantwortlichkeiten geklärt werden, damit bei einem Angriff alle Beteiligten zügig eingebunden werden. Eine deutliche Abmilderung eines DDoS-Angriffs kann mit Unterstützung des Internet Service Providers (ISP) erreicht werden. Viele ISPs bieten hier bereits Dienstleistungen im Bereich der DDoS-Erkennung und -Migitation an.

Um Unsicherheiten bei IT-Mitarbeitern im Falle eines plötzlichen Angriffs zu vermeiden, empfiehlt das BSI die Entwicklung von Checklisten und klaren Prozessen als Handlungleitfaden. Nicht vernachlässigt werden sollte auch die Schulung der involvierten Mitarbeiter.

BSI – Prävention durch technische Maßnahmen

Tools zur Verkehrs- und Dienstanalyse sollten auf Servern und Netzwerkkomponten installiert sein. Auch eine grundsätzliche Netzwerksegmentierung nach Art und Nutzung der Dienste kann helfen, denn ein Angriff auf einen Webserver legt auch das ganze Netzsegment lahm, in dem sich dieser Server befindet.

Vorbeugende Maßnahmen auf Netzwerkebene sind z.B. der Einsatz von Proxys und Loadbalancern. Durch die Definition von Kapazitätsgrenzen können möglicherweise indirekt betroffene Netzsegmente geschützt werden. Empfehlenswert ist es auch, die Leistungsgrenzen der potentiell betroffenen Systeme im Voraus zu identifizieren, um passende Abwehrmaßnahmen bestimmen zu können.

Auch der Einsatz von DDoS-Abwehrsystemen bietet sich natürlich an. Es existieren bereits Lösungen, welche gezielt eine Abwehr oder eine Mitigation des durch den DDoS-Angriff verursachten Verkehrs ermöglichen. Erreicht wird diese Abschwächung durch das Erzwingen von Protokollkonformität, Shaping des Traffics (Beschränkung der Anzahl der IP-Verbindungen pro IP-Adresse) oder einfach durch das Unterdrücken oder die verzögerte Beantwortung von Dienstanfragen.

Die Auslagerung besonders bedrohter Systeme wie bspw. Webserver an DDoS-erfahrene und technisch leistungsfähige Drittanbieter ist auch ein gangbarer Weg, um die eigenen Netze zu schützen.

BSI Lagebericht 2022: Cyber-Angriffe nehmen auch in 2022 zu –

Reagieren Sie jetzt!

Erfahren Sie mehr über die Zero-Trust-Philosophie von OPSWAT →Anti-Malware Multiscanner, die →Datenschleuse Metadefender Kiosk oder die Zusatzmodule E-Mail Security Gateway, ICAP-Server, Datei-Desinfektion (CDR),

Endpoint-Client u.a.

Fazit:

Der aktuelle BSI-Lagebericht 2022 zur IT-Sicherheit in Deutschland zeigt, dass die Bedrohungslage angespannt bleibt. Aber auch die Anstrengungen im Kampf gegen die sich stets im Wandel befindlichen Cyber-Angriffe nehmen zu. Zentrales Element im Kampf gegen die zunehmenden Gefahren aus dem Cyber-Raum sind Aufklärung und Informationen. Damit Wirtschaftsunternehmen, Behörden, Verwaltungseinrichtungen, Organisationen als auch Privatpersonen sich dieser täglichen Gefahren stets bewusst sind und empfohlene Gegenmaßnahmen ergreifen können.

Der aktuelle Lagebericht des BSI liefert diese Informationen und wir von ProSoft nennen passende Lösungen und effiziente Abwehrmaßnahmen für nahezu alle Angriffsvektoren. Unsere Mission und Aufgabe ist es, Unternehmen und Organisationen den bestmöglichen Schutz vor Cyberangriffen zu ermöglichen und hochsichere Lösungen zu implementieren, damit diese sich auf Ihre unternehmerischen Kernkompetenzen konzentrieren können. Und das mit ruhigem Gewissen.

Den kompletten BSI Lagebericht 2022 können Sie auf der BSI-Homepage kostenlos herunterladen.

Lösungen

Shop

ProSoft

ProBlog ist ein Angebot der

ProSoft GmbH

Bürgermeister-Graf-Ring 10

82538 Geretsried