Ransomware – Welche Strategie schützt Ihre IT?

12 % aller Cyberangriffe erfolgen durch Ransomware¹. Entsprechende Angriffe haben sich in den letzten Jahren vervierfacht. Die Kosten pro Angriff steigen rasant. Eine wirkungsvolle Strategie gegen Ransomware ist nicht so einfach umsetzbar. Bei genauer Betrachtung haben Ransomware-Angriffe einen gemeinsamen Nenner und hier sollten Sie ansetzen. Unser aktueller Blog-Beitrag zeigt Ihnen den Schwachpunkt von Ransom- und anderer Malware.

Ransomware – Die größte Bedrohung

Wenn Malware erfolgreich die IT infiltriert, dann ist das Ziel die Erbeutung von Daten, wie z. B. Zugangsdaten, um in der Folge damit Kasse zu machen. Der Begriff Ransomware bezeichnet eine Schadsoftware, die das Ziel hat, Daten von Unternehmen und Organisationen zu verschlüsseln und im Nachgang für die Entschlüsselung der Daten Lösegeld zu fordern. Oft wird gedroht, die Geschäftsdaten im Darknet zu veröffentlichen, was nur durch Lösegeldzahlung zu verhindern sei. Diese Vorgehensweise macht Ransomware für den Angreifer schnell hochprofitabel.

Laut Global Threat Intelligence Report von NTT erreichte Ransomware bis Ende 2021 einen Anteil von 12 % bezogen auf alle Malware-Angriffe. Das ist viermal mehr, als in den zwei Jahren zuvor. Experten gehen davon aus, dass diese Dynamik weiter zunehmen wird. Laut dem Acronis Cyberthreats Report 2022 gehörte Deutschland Ende 2021 zu den drei am häufigsten durch Malware angegriffenen Ländern. Dieser Report sieht Ransomware als «die größte Bedrohung für mittlere Organisationen, einschließlich Behörden und Unternehmen im Gesundheitssektor und in anderen wichtigen Branchen». Alles Gründe, die dafür sprechen, sich näher mit dieser Form von Malware zu beschäftigen.

Wie gelangt Ransomware in Ihre IT-Infrastruktur?

Da Angreifer sofort einen hohen Profit aus einem erfolgreichen Angriff ziehen können, werden Taktiken und Technologien ständig weiterentwickelt. Es gibt jedoch ein grundsätzliches Schema, an dem man Ransomware-Angriffe erkennen kann:

- Ransomware gelangt wie Malware über die üblichen Kanäle wie Phishing, Spoofing, ungepatchte Sicherheitslücken, Drive-by-Downloads, Schadsoftware in aktiven Internet-Inhalten auf ein IT-Device in Ihrem Unternehmensnetzwerk.

- Um vor Entdeckung durch eine Antivirenlösung sicher zu sein, werden eventuell zusätzlich benötigte Dateien von einem Command and Control Server nachgeladen und die schädliche Startsequenz ausgeführt, bevor sich die initiale Malware selbstständig wieder löscht.

- Das Schadprogramm verteilt sich lateral auf weitere Computer im Netzwerk.

- Vor der eigentlichen Verschlüsselung kopiert die Malware geschäftskritische Daten aus dem Netzwerk des Opfers über einen DNS-Tunnel zum Server des Angreifers. Die Datenexfiltration liefert ein zusätzliches Druckmittel, da Unternehmen sich zusätzlich der Gefahr ausgesetzt sehen, dass sensible Unternehmensdaten vom Angreifer weiterverkauft oder veröffentlicht werden. Diese Vorgehensweise ist seit 2020 Standard.

- Nach einer möglichen Inkubationszeit von teilweise mehreren Tagen beginnt die Ransomware mit der Verschlüsselung von Daten und Datenbanken. Kurz vor der Datenverschlüsselung werden noch Schutzmaßnahmen wie regelmäßige Schattenkopien (Volume Shadow Copy Service), Backups und andere Sicherungs-Dienste gelöscht bzw.deaktiviert.

Summe kombinierter Abwehrmaßnahmen kann schützen

Ransomware-Erpresser haben eigentlich kein Interesse an Ihren Daten. Es geht ihnen einzig und allein um den Erhalt von Lösegeld. In der nicht virtuellen Welt kann die Anzahl der installierten Bewegungsmelder, Zusatzschlösser, Gitter und Alarmanlagen dazu führen, dass Einbrecher sich einfachere Ziele suchen. Virtuelle Angreifer ticken genauso! Ziele gibt es ausreichend und wenn Ihre IT besser geschützt ist, als die Ihrer Mitbewerber, mag das schon einen gewissen Schutz darstellen. Aber es gibt auch noch jene Angreifer, die ohne technische Kenntnisse «Ransomware-as-a-Service» für Malware-Attacken nutzen. Vorgegangen wird dabei dann eher nach dem Trial-and-Error Prinzip.

Hinter Ransomware-Angriffen stecken zwielichtige Organisationen wie REvil, Conti und BlackByte. Wo viel Geld zu verdienen ist, findet man auch Experten, die Technologien ständig verfeinern und neue Sicherheitslücken in kürzester Zeit ausnutzen. Technische Maßnahmen wie Antivirensoftware, Log-Management & SIEM, Firewalls, Patch-Management, Endpoint Detection & Response (EDR), Network Detection & Response (NDR) sind hilfreich. Aber wirklich schützen werden sie Sie nur, wenn Daten aus unterschiedlichen Quellen korreliert werden. Dazu benötigen Sie ein konfiguriertes SOC (Security Operations Center) oder ISMS (Information Security Management System) in denen die Informationen aus unterschiedlichen Quellen erfasst werden. Ransomware-Angriffe schlummern oft über mehrere Tage in Ihrem Netzwerk und die Angriffstechniken verändern sich ständig. Das macht die Erkennung mit rein technischen Maßnahmen komplex. Zusätzliche organisatorische Maßnahmen wie Sicherheitsschulungen und Verhaltensregeln für Mitarbeiter sind hier mehr als wünschenswert, weil eine gewisse Skepsis auch gegen Zero-Day Malware wirkungsvoll sein kann.

Viel hilft viel: Miteinander kombinierte technische Sicherheitsmaßnahmen und eine Portion gesunder Menschenverstand bieten bereits einen guten Schutz vor Angriffen mit Ransomware. Dennoch: durch neue Angriffstechniken können die Abwehrmaßnahmen oder der Mensch vor dem PC rasch versagen. Das schwächste Glied Ihre Abwehrkette kann Ihre IT rasch zu Fall bringen, sofern nicht alle möglichen Gegenmaßnahmen ausgeschöpft werden. Dieses Risiko ist bei der steigenden Anzahl von Ransomware-Angriffen und den möglichen Kosten nicht ausreichend abgesichert!

Lesen Sie dazu auch unseren Blogbeitrag Cybersecurity & Schwachstelle Mensch.

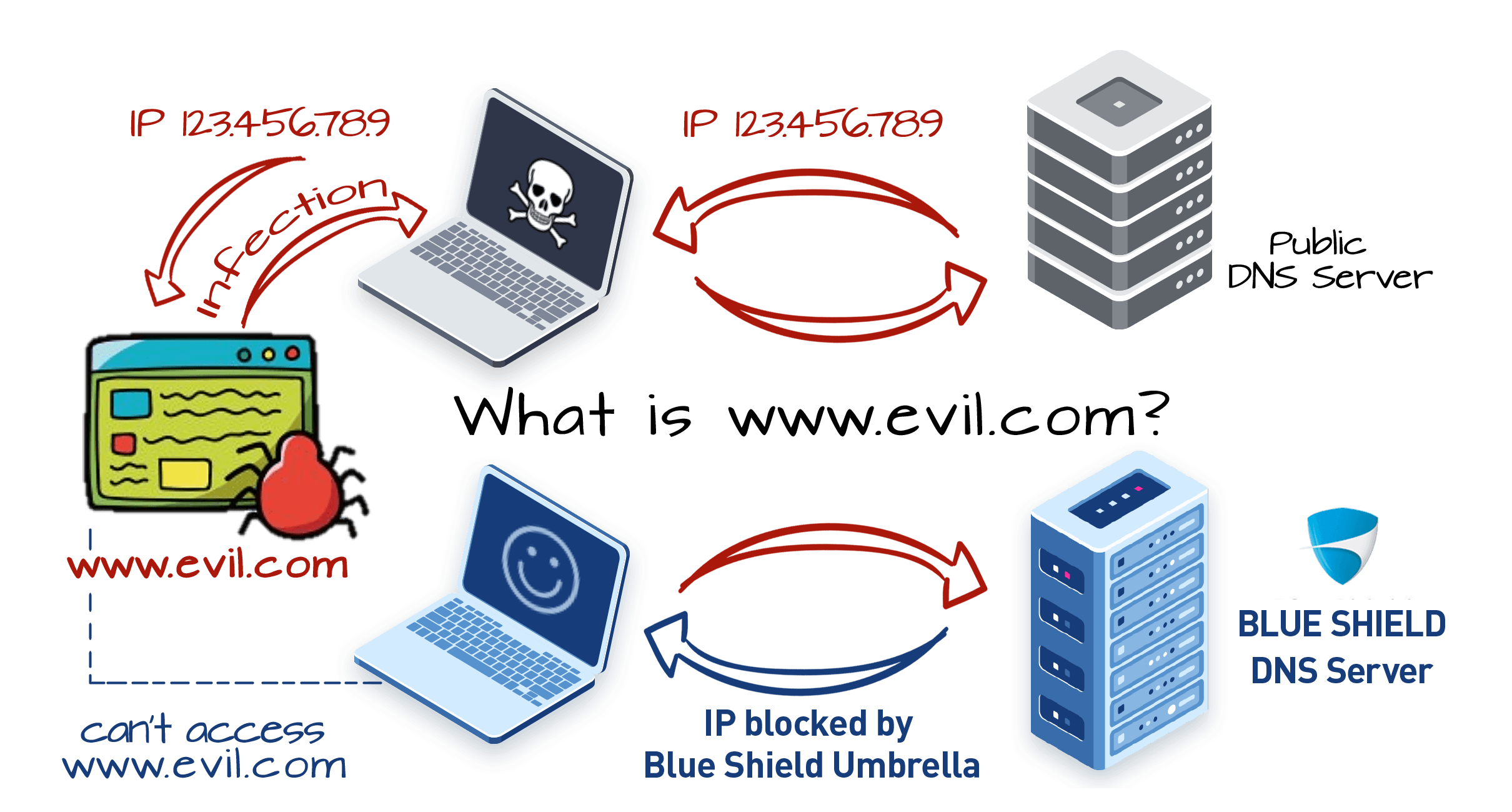

Was wirklich hilft: DNS-Filter & Sandbox

Die meisten Ransomware-Frameworks sind stark auf DNS-Tunneling angewiesen. Beim DNS-Tunneling wird ein anderes Protokoll über DNS „getunnelt“. Dieser DNS-Tunnel kann für «Command and Control» (C2), Datenexfiltration oder dem Tunneln des IP-Verkehrs genutzt werden. DNS-Tunneling wird u.a. bei Frameworks und Organisationen wie DNS-Beacon, SUNBURST und der APT-Gruppe OilRig verwendet. Das gemeinsame Merkmal dieser Frameworks sind DNS-Aktivitäten.

Sowohl beim Nachladen von Funktionen als auch bei der Datenexfiltration werden URL- oder DNS-Adressen verwendet, die ein DNS-Filter als gefährlich einstufen und die Verbindung ablehnen wird. Damit wird die Kompromittierung durch Ransomware zwar nicht verhindert, wohl aber die Auswirkungen. Ohne dem Nachladen von Funktionen und ohne Datenexfiltration wird ein entsprechender weitgehend wirkungslos verpuffen.

Wir empfehlen hier einen Whitelist DNS-Filter. Whitelisting hat bei DNS Filter erhebliche Vorteile. Täglich werden über 200.000 neue Webseiten veröffentlicht und geschätzt 70 % davon sind gefährlich. Traditionelle DNS-Filter müssen nach dieser Schätzung täglich 140.000 Domänen erfassen und klassifizieren. Ein Whitelist DNS-Filter hingegen muss nur jene Webseiten analysieren, die auch tatsächlich aufgerufen werden. Blue Shield Umbrella des österreichischen Herstellers Blue Shield Security GmbH bietet genau diese Funktion. KI-Unterstützung (Machine Learning und Supervised Learning in Zusammenarbeit mit weltweit führenden NOCs) und eine eigens entwickelte Sandbox Umgebung machen Blue Shield Umbrella (BSU) zum vermutlich derzeit wirkungsvollsten DNS-Filter in der IT-Szene.

Die Verwendung einer Sandbox ist ebenfalls ein probates Mittel gegen alle Arten von Malware. Aber auch Malware wird zunehmend intelligenter. Intelligente Malware erkennt Sandbox-Umgebungen an gefakten IT-, OT und ICS-Profilen. Malware zerlegt sich daher in kleine Fragmente und wird so nicht mehr sofort erkannt. Die Defragmentierung nach Verlassen der Malware im Netzwerk macht aus Fragmenten wieder Schadsoftware. Oftmals tarnt sich Malware auch mittels eines Schlafmodus, der erst bei Erreichen des Netzwerks beendet wird. Hier empfiehlt sich die Inbetriebnahme intelligenter Sandbox-Umgebungen. Die OPSWAT Sandbox bspw. ist in der Lage, rasch auf geänderte Malware-Strategien zu reagieren und funktioniert wirkungsvoll auch wirkungsvoll gegen immer intelligentere Malware.

Lesen Sie dazu auch unseren Beitrag Gefährliche Sandkastenspiele – Warum Sandboxing nicht mehr ausreicht.

Ergänzen sich beide Funktionen – Whitelist DNS-Filter mit integrierter Sandbox – ergibt dies den höchstmöglichen Schutz vor Ransomware Angriffen.

Mehr erfahren: https://www.prosoft.de/loesungen/software/dns-filter

Fazit:

Die Taktiken und Technologien von Ransomware entwickeln sich ständig weiter. Daher lässt sich eine anfängliche Kompromittierung durch die üblichen technische Maßnahmen nicht verhindern. Der DNS-Schicht muss hohe Aufmerksamkeit geschenkt werden, um laufende Angriffe zu erkennen.

Wie bereits erwähnt, nutzen die meisten Ransomware-Angriffe DNS-Tunneling, um sowohl eine bidirektionale als auch eine unidirektionale Kommunikation zwischen einem Angreifer und den Systemen in Ihrem Netzwerk herzustellen. Wenn das nicht verhindert werden kann, bleibt der Angreifer unter dem Radar, bis sein Angriff nahezu vollständig ausgeführt ist. Gefährliche DNS-Aktivitäten und deren mögliche negative Auswirkungen lassen sich durch den Einsatz eines DNS-Filters wie Blue Shield Umbrella frühzeitig erkennen und abwehren.

Quellenangaben

¹ Global Threat Intelligence Report von NTT 2021

Lösungen

Shop

ProSoft

ProBlog ist ein Angebot der

ProSoft GmbH

Bürgermeister-Graf-Ring 10

82538 Geretsried