Wie kommen Ihre Daten sicher ans Ziel?

Wie es Ihre Daten sicher ans Ziel schaffen, erfahren Sie im großen ProBlog-Interview mit Kingston-Experte Christian Marhöfer.

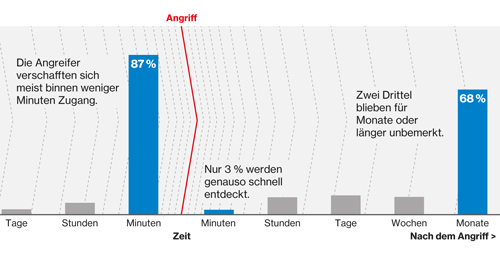

In Zeiten von New Work mit Cloud und Online-Collaboration-Tools werden noch immer „oldschool“ USB-Sticks als günstige, praktische und handliche Medien genutzt, um Daten zu transferieren oder zu transportieren. Vorfälle im Umfeld von London-Heathrow oder in der JVA Euskirchen zeigen, dass ein kleiner USB-Stick in den falschen Händen zum großen PR-Desaster werden kann. Aber wegen solcher Pannen seine Mitarbeiter ausschließlich auf VPN festzulegen, ist z.B. in China auch keine gute Lösung.

Christian Marhöfer erläutert im Interview, welche Alternativen es für den sicheren Datentransfer gibt.

Der Verlust eines Sticks kommt erschreckend oft vor: 72 % aller Unternehmen haben in einer Studie angegeben, einzelne USB-Sticks nicht mehr finden zu können.

Noch mehr? Exklusives Hintergrundwissen zum Interview:

FAZIT

Modernes Arbeiten bedeutet, mit Daten zu arbeiten, die von vielen Personen an unterschiedlichen Orten bearbeitet werden. Deshalb sollte man geeignete DLP-Lösungen nutzen, mit denen man steuern kann, welche Daten auf welchen Wegen das Unternehmensnetzwerk verlassen, und vor allem: dass diese Daten nur verschlüsselt außer Haus gehen.

Das könnte Sie auch interessieren:

Vom USB-Stick zum Beweismittel

Durch die Digitalisierung werden Daten in immer mehr Fällen zum Beweismittel. Und damit stellt...

Microsoft warnt aktuell vor neuen Corona Phishing Mails

Die Corona-Pandemie und das berechtigte Interesse an neuen Informationen diesbezüglich, in...

Sicherheit geht vor im Homeoffice

Technologie allein kann Sie nicht vollständig schützen – Sie sind Ihre beste Verteidigung.Wenn Sie...

USB-Device-Management: Teil 3

Das Sperren der Client USB-Ports und die Autorisierung ausgewählter Laufwerke.Sichere,...

USB-Device-Management Teil 2: So geht`s!

Wer in professionell geführten Organisationen USB-Devices einsetzt, muss strenge...

USB-Stick, USB-Festplatte, USB-Device – wichtige Tools oder Teufelszeug?

USB-Device-Management – Teil 1 Soll man, kann man aus IT-Security- und Datenschutzperspektive im...

IT-Notfallkarte alleine reicht nicht

Ruhe bewahren, die Feuerwehr alarmieren und keine Aufzüge benutzen: Die richtigen Instruktionen...

Patch Management – Best Practices

Best Practices für erfolgreiches Patch Management. Was hat IT-Asset Management damit zu tun? Dazu...

NFC-Authentifizierung bei iOS 13

Neues iOS ermöglicht jetzt auch anderen Herstellern den erweiterten Zugriff auf die NFC-Funktion...

Quo vadis BitLocker?

MBAM Mainstream Support endete im Juli 2019.Microsoft hat MBAM (BitLocker Administration and...