Auditsicherheit durch Log-Management

!Keine Zeit zum Lesen?

Wir zeigen Ihnen im Rahmen einer Web-Präsentation

wie Sie Auditsicherheit durch Log-Management mit ProLog

in nur 4 einfachen Schritten erreichen können.

Melden Sie sich zu unseren unverbindlichen Webcasts am

9. oder 23. September an.

Interessant können diese Informationen aber werden, wenn es sich um schützenswerte Daten handelt oder ein Datenschutzvorfall passiert ist. Dann kann der Zugriff auf personenbezogene Daten oder sensible Geschäftsinformationen zum Tatbestand werden. Und damit ist es auch plötzlich für die Compliance gegenüber einer steigenden Anzahl von Regularien entscheidend. Entsprechend kumulierte Logs in Berichten aufbereitet, dienen als Nachweis für die Einhaltung der gesetzlichen Vorgaben.

Auditsicherheit durch Log-Management in 4 Schritten

Log-Management ist aufgrund der vielen Optionen vielfach eine dauerhafte Aufgabe und selten eine out-of-the-box Lösung. Grundsätzlich kann mit den meisten Lösungen zur Logfile-Analyse Auditsicherheit hergestellt werden. Ohne angepasste Funktionen und entsprechendem Know-how ist der Aufwand allerdings enorm. Die deutsche Software ProLog hat sich auf Auditsicherheit durch Log-Management spezialisiert. Die vorgeschaltete Protokollierung zusammen mit Experten in Kombination mit den integrierten Berichtspaketen und Alarmierungen basieren auf gängigen und branchenspezifischen Regularien und werden regelmäßig aktualisiert.

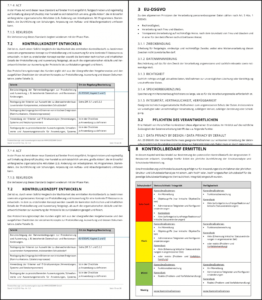

1. Analyse durch Protokollierungskonzept

Gemäß Artikel 28 der Datenschutzgrundverordnung müssen Sie technische und organisatorische Maßnahmen (TOM) einsetzen, um den Schutz der Rechte natürlicher Personen zu gewährleisten. Daraus ergibt sich, dass Sie zunächst identifizieren müssen, wo personenbezogene Daten gespeichert werden, wie sie geschützt werden und welche Personen oder Auftragsverarbeiter darauf zugreifen. In der Dokumentation werden also alle relevanten IT-Komponenten, Applikationen und Personen die Zugang zu personenbezogenen oder sensiblen Daten haben, tabellarisch aufgelistet und die daraus folgende Kritikalität in Bezug auf Schutzziele Authentizität, Verfügbarkeit, Vertraulichkeit und Integrität zugeordnet.

2. Protokollierung in Log-Management übernehmen

Die im Protokollierungskonzept erfassten Daten werden nun in die Lösung übernommen. Ab diesem Zeitpunkt sammeln die Log-Agenten die entsprechenden Event- und Logfiles ein. Eine Vielzahl der Logdateien hat einen Personenbezug und deshalb sind die folgenden Funktionen zum Schutz der Rechte von Personen einzuhalten:

-

-

- Pseudonymisierung: Der Personenbezug ist vom Event getrennt abzuspeichern.

- N-Augen-Prinzip: Im Bedarfsfall müssen Event und Personenbezug wiederhergestellt werden. Die Depseudonymisierung muss nach dem N-Augen-Prinzip erfolgen und je nach Kritikalität von Event und/oder Daten von mindestens einer weiteren Person freigegeben werden. Die Berechtigungen dazu werden vorher festgelegt.

- Zweckbindung: Die Datenerhebung darf nur zweckgebunden erfolgen.

- Gültigkeit: Der Personenbezug wird spätestens 180 Tage nach Erhebung gelöscht. Der Zeitraum bis zur Maximaldauer ist frei konfigurierbar. Die anonymisierten Events können weiterhin gespeichert bleiben.

-

3. Berichts- & Alarmierungspakete

Die in ProLog enthaltenen Berichtspakete führen nun die Ergebnisse mit den Vorgaben, wie sie in Regularien wie

-

-

- DSGVO – Datenschutzgrundverordnung

- BSI-Kritis – IT-Sicherheitsgesetz für Betreiber kritischer Infrastrukturen

- ISO-S27001 – IT-Security Management (ISMS)

- ITSIG – IT-Sicherheitsgesetz

- GeschGehG – Geschäftsgeheimnisgesetz

- KonTraG – Gesetz zur Kontrolle und Transparenz im Unternehmensbereich

- BAIT – Bankenaufsichtliche Anforderungen an die IT

- VDA-ISA & TISAX – Industry Standard Architecture und Standard für Informationssicherheit vom Verband der Automobilindustrie

- KDG – Gesetz über den kirchlichen Datenschutz

- DSG-EKD – Kirchengesetz über den Datenschutz der evangelischen Kirche in Deutschland

- VAIT – Versicherungsrechtliche Anforderungen an die IT

- B3S – Branchenspezifische Sicherheitsstandards für Krankenhäuser, Pharma, Kranken- und Pflegeversicherer, Wasser/Abwasserwirtschaft etc.

-

| zusammen. Sie erhalten auditsichere Berichte und Alarme bei Nicht-Einhaltung. Bei Änderung von Vorgaben werden die Berichtspakete aktualisiert. Dies gilt auch für Alarme die ausgegeben werden, wenn kritische Zustände erreicht oder Schwellwerte überschritten werden. Für die Alarmierung müssen Administratoren weder Events noch deren Häufigkeit festlegen, um Alarme auszulösen. ProLog liefert auch hier einen Standard, der bei Bedarf im Rahmen der Aktualisierung angepasst wird. |  |

4. Aktualisierung

Auditsicherheit durch Log-Management muss an aktuelle geänderte Vorschriften angepasst werden. Alle Aktualisierungen bei Gesetzen und Regularien werden auch in die Berichtspakete und Alarme übernommen. Durch den Wartungsservice wird aber natürlich auch die Software aktualisiert und funktional erweitert. Externe Vorschriften für die keine Berichtspakete vorhanden sind, können zusammen mit dem Hersteller oder seinen Partnern implementiert werden.

Erfahrungen mit Auditsicherheit durch Log-Management

Erfahren Sie nachfolgend wie Anwender den Einsatz beurteilen und welche Erfahrungen damit gemacht wurden. Eine Fallstudie des Telekommunikationsanbieters Tele-Tec finden Sie hier. Detaillierte Beschreibungen für die Branchen Banken, kritische Infrastrukturen, Energieversorger sowie Industrie finden Sie bei ProSoft

| Christoph Rosport IT-Service, enwag energie- und wassergesellschaft mbh |

Thilo Berger Stv. IT Leiter und Bereichsleiter Netzwerk- und Systembetrieb, Lahn-Dill-Kliniken GmbH |

| „Mit den fertigen Berichts- und Alarmierungspaketen von ProLog erfüllen wir die vielfältigen regulatorischen Anforderungen an die Protokollierung von Events in unserer Anlagen- und Office-IT. Durch die Auswertung der Berichte und Alarmierungen können wir schnell und zielgenau auf Unregelmäßigkeiten reagieren. ProLog hilft dabei sicherheitsrelevante Themen im Blick zu haben und bietet die Möglichkeit der zentralen forensischen Untersuchung im Fall der Fälle.“ | „Gemeinsam mit dem Hersteller haben wir die Log-Management-Lösung ProLog umgesetzt. Dank dem Einsatz von bestehenden Standards konnte in kürzester Zeit das Protokollierungskonzept erstellt, die technische Integration der ProLog-Appliance und die Anbindung der vielen unterschiedlichen Quellen umgesetzt werden. Die umfangreichen Auswertungsmöglichkeiten haben bereits auf den ersten Blick beeindruckt.“ (Siehe dazu auch Bericht im Krankenhaus-IT Journal) |

Fazit: Log-Management ist die eierlegende IT-Wollmilchsau zur Überwachung von Verfügbarkeit, Sicherheit und Compliance. Die Einhaltung von Standards, Gesetzen und Regularien ist nur ein Teil der Möglichkeiten. Allerdings ein wichtiger, denn die Anforderungen an Datenschutz, Verfügbarkeit und Vertraulichkeit bei kritischen Infrastrukturen wie Energieversorger, Krankenhäuser, Banken und Versicherungen, in der Automobilindustrie usw. steigen kontinuierlich.

Die Kombination von Analyse des Ist-Zustands (Protokollierungskonzept) aller relevanten IT-Komponenten inkl. der Applikationen die mit schützenswerten Daten in Bezug stehen, sowie die Kritikalität der Risiken und zu erreichenden Schutzziele mit vorgefertigten Berichts- und Alarmierungspaketen, ist aus unserer Sicht besonders wertvoll und einmalig. Natürlich kann ProLog auch zur klassischen Logfile-Analyse und inkl. Korrelation und Alarmierung (SIEM) samt manipulationssicherer Event-Speicherung genutzt werden. Auch hier beschleunigen die integrierten Berichts- und Alarmierungspakete die Inbetriebnahme der Lösung.

Durch die Entwicklung von ProLog in Deutschland sind Grundsätze des Datenschutzes wie Pseudonymisierung, De-Pseudonymisierung im N-Augen-Prinzip, Berechtigungs- und Rollenkonzepte fest in der Lösung integriert.

ProLog hat den Innovationspreis «Best of IT» bereits 2018 gewonnen und hat das TeleTrusT Siegel «IT-Security – Made in Germany».

Lösungen

Shop

ProSoft

ProBlog ist ein Angebot der

ProSoft GmbH

Bürgermeister-Graf-Ring 10

82538 Geretsried