BitLocker Single Sign-on

Bei der nativen Nutzung der Festplattenverschlüsselung Microsoft BitLocker haben Organisationen die Wahl zwischen «Umständlich aber sicher» oder «benutzerfreundlich aber unsicher». Mit BitLocker Single Sign-on Funktionen in Kombination mit Lösungen zur BitLocker-Verwaltung, erreichen Unternehmen das Optimum «benutzerfreundlich und sicher».

Microsoft BitLocker ist in Verbindung mit einer TPM-PIN zwar sicher, aber umständlich in der Administration und aufwändig beim User-Helpdesk. Das Trusted Platform Module (TPM) ist ein, in Computern integrierter Chip, der in diesem Fall die sichere Speicherung des BitLocker-Schlüssels übernimmt. Geschützt wird der BitLocker Schlüssel durch eine PIN, die der Anwender beim booten eingeben muss. Das ist auch der Grund, warum Anwender diese Methode nicht unbedingt schätzen, Sie müssen sich doppelt anmelden – zuerst bei der Festplattenverschlüsselung und danach bei Windows bzw. am Netzwerk. Trotzdem empfiehlt Microsoft die Nutzung von TPM plus PIN. Wird die PIN vom Anwender vergessen, ergibt sich dadurch aber ein großes Problem, besonders wenn der Anwender unterwegs ist. Der Recovery Key zur Wiederherstellung von BitLocker, kann laut Microsoft im Microsoft Konto, auf einen USB-Stick, im Azure AD oder auf einem Ausdruck gefunden werden. Für Organisationen nicht ideal haben sie doch keine Chance mehr, ihren Anwendern bei entsprechenden «Wissenslücken» zu helfen.

Benutzerfreundlich aber unsicher

Wird die PIN dagegen im TPM-Chip gespeichert, kann sie beispielsweise durch «TPM-Sniffing» bei der Übertragung vom TPM in den Arbeitsspeicher mitgelesen werden. Dieser Angriff dauert in der Regel nur 20 Minuten. Links zu weiteren Angriffsmethoden finden Sie unten. Ist die TPM-PIN bekannt, können auch die Daten auf der eigentlich verschlüsselten Festplatte entschlüsselt werden. Einziger Vorteil ist hierbei, dass sich der Nutzer die PIN nicht merken muss.

BitLocker Single Sign-on oder Pre-Boot Authentifizierung

Microsoft empfiehlt deshalb nicht die Standardkonfiguration einzurichten, sondern BitLocker ausschließlich in Kombination mit einem TPM/BIOS-Passwort oder PIN und Single Sign-on bzw. Pre-Boot Authentifizierung (PBA) zu nutzen. Dadurch wird verhindert, dass der BitLocker-Schlüssel vor Eingabe eines Passworts das Trusted Platform Module erreichen und dort mithilfe einer Attacke ausgespäht werden kann. Die BitLocker Single Sign-on Funktionsweise wollen wir am Beispiel der BitLocker-Verwaltung Secure Disk for BitLocker des deutschen Herstellers Cryptware IT-Security GmbH erläutern. Bei dieser Lösung erfolgt die Pre-Boot Authentifizierung über Name/Passwort, (Virtual-) Smartcard, Zertifikat oder biometrisch. Neu hinzugekommen sind die sichere Authentifizierung über YubiKey OTP Hardware-Token und Authentifizierungs-Apps wie Google Authenticator, FreeOTP, LinOTP oder Sophos Authenticator.

Trotz BitLocker Single Sign-on konnte hier eine Zwei-Faktor Authentifizierung realisiert werden. Denn Anwender müssen sowohl das Notebook als auch Smartphone plus OTP-App, PIN oder biometrische Eigenschaften zur Anwenderidentifizierung am Smartphone oder den YubiKey Token parat haben. Eine einmalige Authentifizierung reicht aus, um sich sowohl bei BitLocker als auch bei Windows sicher anzumelden. Diese Verfahren sind durch den TPM-Chip am Notebook vor Brute-Force Attacken geschützt. Die OTP-Token wiederum sind durch das Trusted Platform Module kryptografisch mit der Hardware (Notebook) verbunden. Erwähnenswert ist noch, dass die Anmeldung über App vollständig offline funktioniert. In der eigenen Domäne sorgt der Friendly Network Mode für die Anmeldung am Netzwerk und nicht nur an Windows.

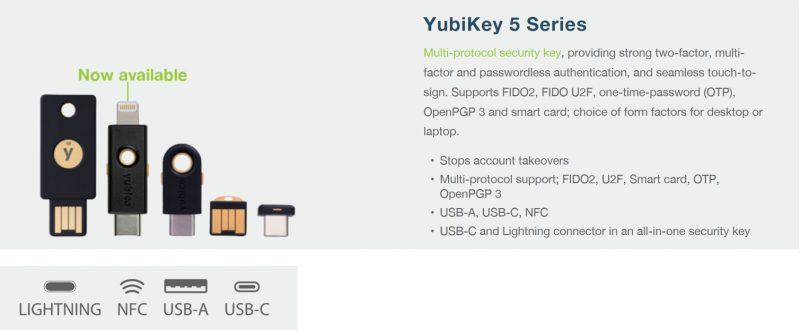

Volle Flexibilität mithilfe der YubiKey Produktfamilie

BitLocker Pre-Boot Authentifizierung mit YubiKey

Der YubiKey USB-Token ist eine echte Alternative und ein weiteres sicheres Single Sign-on Authentifizierungsverfahren. Anwender müssen zusätzlich zu den Anmeldedaten nur noch ihren YubiKey besitzen, um Zugang zum Betriebssystem zu erhalten. Nach der Anmeldung an der Secure Disk Pre-Boot Authentifizierung, wird der User auch automatisch am Microsoft Betriebssystem angemeldet (siehe Video). Die Lösung Secure Disk for BitLocker ist von Yubico in das Programm «Works with YubiKey» aufgenommen worden. Auch diese Methode entspricht den strengen Vorgaben einer Zwei-Faktor Authentifizierung.

Alle oben beschriebenen neuen Authentifizierungsmethoden sind Multi-User-fähig,

Durch BitLocker-Verwaltung die Kontrolle behalten

Die Hauptaufgaben einer BitLocker-Verwaltung sind aber Funktionen wie die zentrale, sichere Speicherung der BitLocker Recovery-Schlüssel in einer Datenbank, entsprechende Challenge-Response-Helpdesk-Mechanismen bei vergessenen Passwörtern/PINs, sowie ein Reporting über den Status der Festplattenverschlüsselung. Dies ist besonders wichtig, wenn Notebooks gestohlen werden oder abhandenkommen.

Links zum Thema

- BitLocker TPM 2.0 Sniffing erklärt

- BitCracker First Open Source BitLocker Password Cracking Tool

- Mehr über BitLocker-Verwaltung erfahren

Fazit: BitLocker ist inzwischen der Standard bei Festplattenverschlüsselungen. Die Verschlüsselung ist optimal in das Betriebssystem integriert, maximal performant und kann auch mit Windows 10 Funktionen, wie Inplace-Upgrades umgehen. Die von Microsoft empfohlene Konfiguration ist sicher, aber nativ wenig benutzerfreundlich. Mit zusätzlicher BitLocker-Verwaltung sind PIN und Recovery-Schlüssel zentral gespeichert. Damit können Organisationen ihren Anwendern auch unterwegs helfen. Ob BitLocker aktiv war oder nicht, ist bei Verlust oder Diebstahl der Hardware entscheidend dafür verantwortlich, ob ein Datenschutzvorfall meldepflichtig ist oder nicht. Im Dashboard oder über Reports ist der Nachweis mit den entsprechenden Lösungen möglich.

Lösungen

Shop

ProSoft

ProBlog ist ein Angebot der

ProSoft GmbH

Bürgermeister-Graf-Ring 10

82538 Geretsried