Endpoint Detection and Response – Das leisten EDR- und XDR-Sicherheitslösungen in der Praxis

Cyberangriffe auf Unternehmen, staatliche Institutionen und Organisationen werden immer ausgefeilter und bedrohlicher. Die Herausforderungen und Vorgaben zur Erreichung einer sicheren IT-Infrastruktur nehmen dementsprechend zu. Waren bis vor kurzem Lösungen wie Log-Management und SIEM ausreichend, so empfiehlt heute beispielsweise das Bundesamt für Sicherheit in der Informationstechnik (BSI) die selbstständige Detektion von bekannten und unbekannten Bedrohungen in Echtzeit, inklusive der Durchführung automatisierter Abwehrmaßnahmen, also den Einsatz von EDR- und XDR-Lösungen.

IT-Sicherheit – AntiVirus, SIEM und Log-Management nicht mehr ausreichend

Mit traditionellen Antivirus-Lösungen erreicht man zwar einen recht guten Basisschutz, doch gegen neue und unbekannte Bedrohungen sind auch sie oft machtlos. Außer einem Signatur- und Protokoll-basierendem Schutz durch die jeweiligen Software-Tools erhält das angegriffene Unternehmen keinerlei Hinweise darauf, worum es sich bei der erfolgten Cyberattacke genau handelt. Und wie diese künftig zu vermeiden wäre, erfährt man ebenfalls nicht. Durch SIEM-Tools (Security Information & Event Management) werden konkrete Bedrohungen zwar erkannt, doch abwehren lassen sie sich damit auch nicht.

EDR- und XDR-Lösungen sind gefragt

Aufgrund der teils hohen Datenmengen und unterschiedlichen Angriffsvektoren kann eine umfassende, und alle Ebenen durchdringende IT-Sicherheit nur durch fortschrittliche technische Verfahren erreicht werden. Das BSI und vergleichbare Institutionen anderer Länder empfehlen den Einsatz von EDR – Endpoint Detection and Response – und bezeichnen die technischen Maßnahmen zur Detektion sicherheitsrelevanter Ereignisse auch als DER – Detektion und Reaktion. Im Unterschied zu Anti-Virenlösungen, basiert der Schutz nicht auf der Signatur-basierenden Erkennung von Angriffsmustern, sondern auf der Analyse von Verhaltensänderungen inklusive einer automatisierten Abwehrreaktion. Damit lassen sich weitreichende Rückschlüsse auf Angreifer, Angriffsmethoden sowie mögliche Schwachstellen im eigenen System ziehen und entsprechende Gegenmaßnahmen ergreifen. Was für potenzielle Sicherheitsvorfälle maßgeblich sein kann.

Mehr über die BSI Empfehlungen erfahren Sie hier

EDR & XDR – sammeln, erkennen, beseitigen und wiederherstellen

Die unter der Bezeichnung Endpoint Detection and Response (EDR) und eXtended Detection and Response (XDR) firmierenden Lösungen gehen hierbei ganz neue Wege. Was zahlreiche Vorteile bietet, beginnend bei der automatischen Identifikation einer Malware über das genauere Spezifizieren der Cyberattacke bis hin zum Wiederherstellen des Status Quo, wie er vor dem Angriff vorlag.

Doch worin unterscheiden sich EDR- und XDR-Lösungen und welche Rolle spielen vergleichbare Tools wie SOAR und SIEM?

EDR oder XDR? Und was ist mit SIEM und SOAR?

Zunächst einmal: Der Unterschied zwischen EDR (Endpoint Detection and Response) und XDR (eXtended Detection and Response) ist nicht so gering wie zunächst gedacht. Soll heißen: Beim Einsatz einer reinen EDR-Technologie werden lediglich die Endpunkte eines Netzwerks überwacht, sprich jedes physische Gerät, das eine Verbindung zu einem Netzwerk herstellt und mit diesem Informationen austauscht. Also bspw. Desktop PCs, Laptops, Tablets oder Smartphones.

Auf diesen Endpoints wird ein EDR-Agent installiert, der Daten und Ereignisse sammelt und Security-Verantwortlichen so einen ungefähren Überblick über die Sicherheitslage liefert. Aufgrund der Vielzahl an Meldungen und Alerts müssen diese meist jedoch einer genaueren, aufwandsintensiven Prüfung unterzogen und in Korrelation zu anderen Ereignissen gestellt werden. Nur so ist ein genaueres Lagebild möglich.

Trotzdem hilft ein Endpoint Detection and Response Tool natürlich, den Schadensfall durch geeignete Response-Maßnahmen abzuwenden, sollte ein Cyberangriff auf den Endpunkt stattfinden. Allgemeinverständlich kann man sagen: EDR sperrt den Angriffsvektor ins Netzwerk über den Endpunkt.

Ist EDR ausreichend?

Aufgrund der zunehmend verschärften und immer komplexer werdenden Sicherheitslage (siehe auch unser Blogbeitrag zum BSI Bericht zur Lage der IT-Sicherheit 2022) sind klassische EDR-Lösungen eine gute Basis. Eine 360° IT-Sicherheit erreicht man mit EDR allerdings nicht, da sie sich ausschließlich mit den Endpunkten in einer Infrastruktur befassen. Deshalb sind heute Lösungen gefragt, die alle Angriffsvektoren auf alle Systeme im Netzwerk nahtlos sichtbar machen: XDR-Lösungen (eXtended Detection and Response)

XDR-Ansatz geht weiter und erleichtert die Arbeit für SOC

Im Gegensatz zu EDR beherrschen XDR-Lösungen die gesamte Klaviatur der IT, indem sie neben den bereits genannten klassischen Endpunkten auch verknüpfte Cloud-Dienste, E-Mails, Datenbanken, und den kompletten Netzwerkverkehr überwachen und vor Unheil bewahren. Beim XDR-Ansatz werden die Informationen aus ALLEN angebundenen Sicherheitssystemen zentral gesammelt, mittels künstlicher Intelligenz (KI) analysiert und in einer Konsole übersichtlich und transparent dargestellt. Dabei werden alle relevanten Meldungen und gefährliche Alerts automatisch und in Real-time herausgefiltert und korreliert, was die Arbeit der Analysten im Security Operation Center (SOC) erheblich erleichtert. Das gesamte Bedrohungsszenario und die teils verschleierten Zusammenhänge der verschiedenen Angriffsvektoren werden so deutlich sichtbarer gemacht.

SIEM-Tools vs. EDR- und XDR-Lösungen

In Abgrenzung zu EDR- und XDR-Lösungen fassen SIEM-Tools (Security Information & Event Management) Daten lediglich auf Protokollebene zusammen, womit sich konkrete Bedrohungen zwar erkennen, aber nicht unterbinden lassen. Das heißt auch, dass SIEM-Lösungen zahlreiche Daten sammeln, aus der sich Warnhinweise ergeben können. Die richtige Bewertung dieser Meldungen bleibt allerdings dem Sicherheitsteam überlassen, was viel Know-how, Zeit und die richtigen Tools erfordert.

SOAR-Plattformen vs. EDR- und XDR-Lösungen

Da gehen SOAR-Plattformen (Security Orchestration & Automated Response) zwar einen guten Schritt weiter, allerdings stehen hierfür im Gegensatz zu EDR- und XDR-Lösungen keinerlei externe Datenquellen zur Verfügung, was gerade XDR-Tools auszeichnet. Denn damit lassen sich Cyberangriffe expliziter und präziser analysieren, was im Hinblick auf potentielle Malware-Attacken unerlässlich ist.

Das leisten XDR-Plattformen im Einzelnen

Neben dem Aufspüren und Abwehren von möglichen Cyberangriffen übernehmen XDR-Systeme weitere, maßgebliche Aufgaben. Dazu gehören unter anderem:

- Das Erkennen einer möglichen Kompromittierung von bestimmten Assets, auf denen keine EDR-Agents installiert wurden. Dazu gehören unter anderem kritische Applikationen und Datenbanken wie E-Mail oder CRM-Systeme, Netzwerke, Server und Cloud-Workloads.

- Das Überwachen und Erfassen von Daten, die aus unterschiedlichen Quellen und Sicherheitsschichten stammen können. Damit lassen sich mögliche Gefahrenpotentiale schneller und zuverlässiger erkennen als mit den klassischen Sicherheitsansätzen.

- Aufgrund der besseren Transparenz innerhalb des gesamten Systems unterscheiden XDR-Lösungen zuverlässiger zwischen „normalen“ Bedrohungen und denen, die ein deutlich höheres Gefahrenpotential in sich bergen. Dazu gehören zum Beispiel Cyberangriffe auf Anwendungssoftware, Ports und Protokolle, die mit den typischen Tools sehr viel unzuverlässiger überwacht werden können.

- Aufgrund der hohen Integration externer Datenquellen wie denen von Okta und Zscaler in die zugrundeliegende XDR-Lösung lassen sich mögliche Schwachstellen wie kompromittierte IT-Konten besser erkennen. Zudem sorgen eingebettete externe Datenbanken wie MITRE ATT&CK für eine höhere Transparenz, was das Verständnis für einen erfolgten Cyberangriff verbessert.

- Mithilfe bestimmter Automatisierungsmethoden lassen sich mögliche Attacken schneller und vor allem ohne manuelle Eingriffe erkennen und eliminieren. Hierbei spielt die Künstliche Intelligenz eine zunehmend wichtige Rolle. Damit kann man selbst neue und eher unbekannte Bedrohungen zuverlässiger identifizieren.

Das BSI empfiehlt EDR-Lösungen zum besseren Schutz von IT-Infrastrukturen

Unter der Bezeichnung DER.1 empfiehlt das BSI (Bundesamt für Sicherheit in der Informationstechnik) den Einsatz von EDR-Lösungen, da diese aus der Sicht der Behörde einen effektiveren Schutz vor den aktuellen Cyberbedrohungen darstellen.

In diesem Kontext geht das BSI bei der Bewertung der erforderlichen Sicherheitsmaßnahmen von KRITIS-Unternehmen-/Einrichtungen noch ein gutes Stück weiter. Diese Organisationen sind unter anderem dazu verpflichtet, IT-Störungen unmittelbar zu melden und die IT-Sicherheit auf dem „Stand der Technik“ umzusetzen.

Mit „Stand der Technik“ sind vor allem solche Security-Lösungen gemeint, die den gängigen Standards und Normen entsprechen. Dazu gehören beispielsweise Sicherheitslösungen wie TEHTRIS EDR oder TEHTRIS XDR, die dem ISO 27001-Standard folgen und darüber hinaus eine BSI-Zertifizierung aufweisen. TEHTRIS XDR erfüllt KRITIS 2.0 sowie weitere gesetzlichen Anforderungen (VAIT, BAIT, KAIT, KRITIS 2.0) sowie NIST- und TISAX-Vorgaben und ist zudem DSGVO-konform.

Trusted Advisor ProSoft empfiehlt: TEHTRIS!

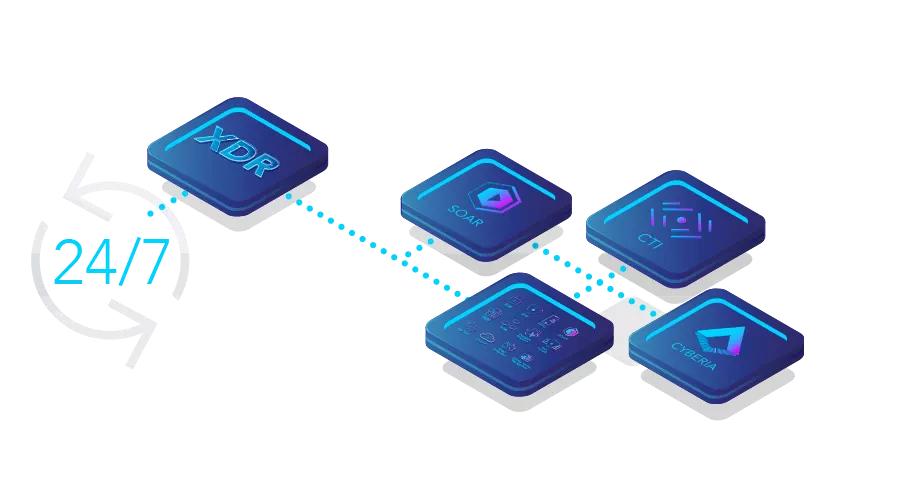

Als Trusted Advisor und IT Security Experte mit über 30 Jahren Erfahrung empfiehlt ProSoft den Einsatz der BSI-zertifizierten XDR-Plattform des französischen Herstellers TEHTRIS. Sie ermöglicht eine 360 Grad Überwachung aller sich im Netzwerk befindlichen IT-Komponenten, Applikationen und Cloud-Anwendungen. TEHTRIS XDR ist eine zentrale Security-Plattform zur automatischen Erkennung und Neutralisierung von Cyberangriffen und deckt alle Vektoren der IT-Umgebung ab. Bestehende Sicherheitsarchitekturen lassen sich mit TEHTRIS XDR additiv erweitern. Hierfür stehen verschiedene Module zur Verfügung, die die Sicherheitslage in Unternehmen signifikant verbessern, bspw. EPP (Endpoint Protection), EDR (Endpoint Detection & Response), SIEM (Security Information and Event Management), NTA (Network Traffic Analyzer). Externe Applikationen und Quellen können über eine REST-API in die XDR-Plattform integriert werden. Mit THETRIS XDR lassen sich alle Module in einer einzigen Plattform orchestrieren.

TEHTRIS EDR- und XDR-Lösungen ermöglichen eine ganzheitliche Sicht auf das Bedrohungsgeschehen und verbessern die Produktivität des SOC-Teams mit beispiellosen Erkennungs- und Reaktionsmöglichkeiten, die in real-time auf Cyberangriffe reagieren können.

TEHTRIS wird im Gartner Market Guide 2021 für Extended Detection and Response Solutions als repräsentativer Hersteller geführt und ist ab sofort über ProSoft erhältlich.

Fazit:

Der Einsatz von XDR-Lösungen sorgt für ein zuverlässigeres Erkennen und Eliminieren von Cyberbedrohungen als mit herkömmlichen Sicherheitstools. Dies geschieht auf den unterschiedlichsten Ebenen, und das vollautomatisiert, für eine bestmögliche Unterstützung von Sicherheitsteams.

Nicht von ungefähr zählt auch Gartner die XDR-Technologie zu den wichtigsten Security- und Risk-Management-Trends der kommenden Jahre.

Michael Hülskötter ist Betreiber des IT-techBlog (https://www.it-techblog.de/) , auf dem er sich vorwiegend mit den Themen Cybersecurity und Cloud Computing beschäftigt.

Lösungen

Shop

ProSoft

ProBlog ist ein Angebot der

ProSoft GmbH

Bürgermeister-Graf-Ring 10

82538 Geretsried