Steganografie: Tarnen und täuschen

Von den hohen Risiken in kleinen Bildern.

Wer kennt das nicht: Ein interessantes Bild wird im kleinen Format in einer E-Mail oder auf einer Homepage angezeigt. Dank Steganografie (auch Steganographie) wird die Aktion „Bild mit Klick vergrößern“ zukünftig aber immer öfter auch „Malware mit Klick starten“ bedeuten.

Der von den griechischen Wörtern „steagnós“ und „gráphein“ hergeleitete Begriff, beschreibt die Kunst „bedeckt zu schreiben“. Damit soll erreicht werden, dass Informationen verborgen auf einem unverfänglichen Trägermedium gespeichert werden. Anstatt also Informationen nur zu verschlüsseln, wird mit Steganografie auch die komplette Kommunikation verborgen. Diese Verfahren waren bereits in der Antike bekannt, aber damals durchaus zeitaufwendig oder zumindest mühsam. So wurden beispielsweise Sklaven der Kopf geschoren, um die Information anschließen auf die Kopfhaut zu tätowieren. Waren die Haare wieder nachgewachsen, wurde der Sklave losgeschickt. „Trägermedium“ zu sein, war damals also manchmal auch schmerzhaft.

Aus Agentenfilmen kennt man Mikrofilme, deren Informationen nur über entsprechende Lesegräte erkennbar gemacht werden konnten, unsichtbare Tinte, die über ein Gegenmittel sichtbar wird oder Briefe in denen bestimmte Wörter mit Nadelstichen markiert und danach zusammengesetzt wurden.

Moderne Steganografie

Moderne Versionen der Steganografie sind z.B. der Machine Identification Code (MIC), auch “yellow dots” genannt. Auf Drängen von Geheimdiensten und Regierungen, druckt jeder moderne Farblaserdrucker sehr kleine gelbe Punkte, aus denen u.a. die Seriennummer sowie Datum und Zeit des Ausdrucks erkennbar sind, mehrfach in jede Seite. Damit können beispielsweise Verfasser von Erpresserbriefen leichter zurückverfolgt werden.

Eine besondere Art der linguistischen Steganografie ist das Semagramm. Hierbei werden Informationen u.a. in harmlosen Nachrichten, Bildern oder Audiodateien versteckt. Die minimalen Veränderungen werden vom menschlichen Auge bzw. Ohr nicht entdeckt oder akustisch bzw. optisch lediglich als unwichtiger Rauschanteil wahrgenommen. Bei einem Text, können die „zum Zeichen gehörenden“ Buchstaben oder Wörter unauffällig markiert werden, indem sie leicht größer oder kursiver abdruckt werden.

Digitale Steganografie

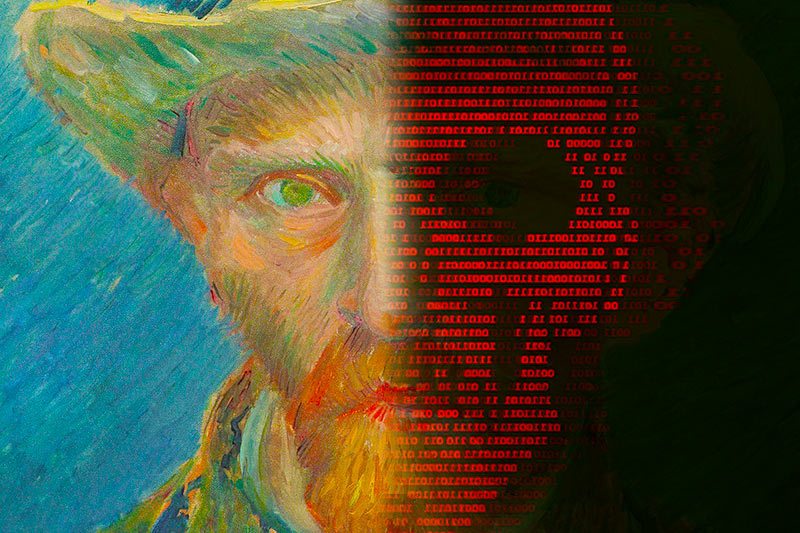

Gerade digitale Bild- und Audiodateien eignen sich, aufgrund ihrer Dateigröße und der damit verbundenen großen Menge von „Trägerdaten“ besonders gut, um Daten als Payload darin zu verstecken. Das funktioniert aber nicht mit jedem Dateityp: Bei Bildern sind JPG-Dateien, wegen der Art der verlustbehafteten Kompression, im Gegensatz zu PNG-Bilddateien ungeeignet. In Bildern im PNG-Format, können bis zu 20% der Dateigröße in Form von Binärdaten unauffällig untergebracht werden. Um Daten in Bildern zu verstecken, wird ein binäres Bit (also 0 oder 1) in einer, der RGB-Grundfarben geringfügig verändert. Die dadurch entstehende Farbveränderung ist nicht wahrnehmbar. Nimmt man obiges Header-Bild, mit der eher geringen Auflösung von 800 x 533 als Beispiel, dann ergeben sich 426.400 Pixel. Legt man das RGB-Modell mit den drei Grundfarben (je ein Byte pro Farbe) zugrunde, so lassen sich in obigem Bild ca. 159.900 Bytes an binären Daten verstecken. Da es sich hierbei aber um ein Bild im JPG-Format handelt, kann es auch durch Steganografie nicht gefährlich werden.

Steganografie wird von Cyberkriminellen inzwischen dazu eingesetzt, um Schadcode aller Art unauffällig zu verbreiten. Entsprechend veränderte Dateien, können als Anhang in E-Mails, als Internet- und Social-Media Memes massenhaft verbreitet werden. Entsprechende Vorfälle gab es bereits.Neben Bild- und Audiodateien, kann sich Schadcode auch in nützlichen Apps verbergen.

Die Erkennung ist für Anti-Viren Software annähernd unmöglich. Eine zusätzlich eingesetzte Datenverschlüsselung, macht es noch schwieriger. Eine solide Anti-Malware Lösung, identifiziert aber unter Umständen die aktivierte Malware und macht sie unschädlich.

Fazit: Digitale Steganografie ist eine der wachsenden Gefahren für die IT-Sicherheit.

Die Verbreitung von Malware wird dadurch erleichtert und beschleunigt. Eine Erkennung durch normale Anti-Viren Lösungen ist unwahrscheinlich.

Hier kann Dateidesinfektion helfen! Dabei werden riskante Dateitypen desinfiziert d.h. in sichere Dateiformate – aus PNG wird beispielsweise JPG oder PDF – umgewandelt.

Mit Dateidesinfektion können auch Dateien, mit integrierten Objekten komplett sicher umgewandelt werden, ohne deren Funktion zu beinträchtigen. Auch gezippte oder Passwortgeschützte Dateien können analysiert und desinfiziert werden.

→ Hier der Link zur Anmeldung für das kostenlosen Webinar.

Lösungen

Shop

ProSoft

ProBlog ist ein Angebot der

ProSoft GmbH

Bürgermeister-Graf-Ring 10

82538 Geretsried