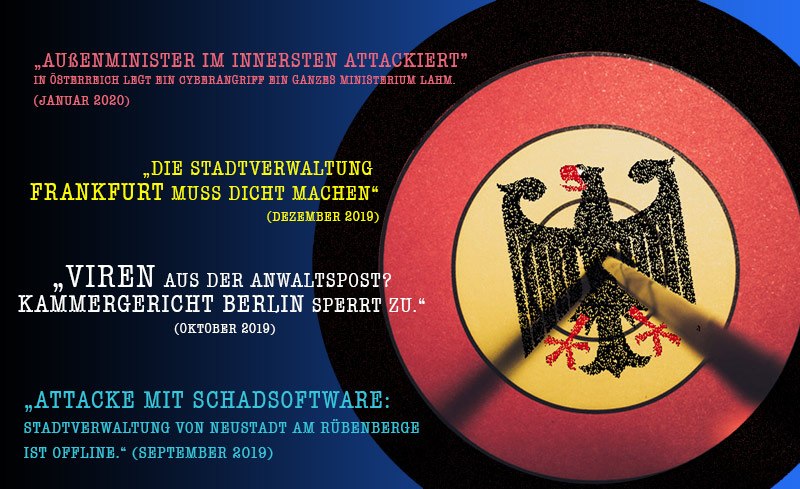

Cyber-Angriffe auf Behörden

Bundes- und Landesbehörden, kommunale Verwaltungen, Stadtwerke und kritische Infrastrukturen – sogar einzelne Gerichte werden erfolgreich von Schadsoftware angegriffen. Jüngste Opfer: Das Außenministerium in Wien – die Stadtverwaltung Frankfurt. Und die Liste der Cyber-Angriffe auf Behörden wächst und wächst und wächst.

Mit zunehmender Digitalisierung der Kommunen steigen auch die Risiken: Die Meldungen über erfolgreiche Angriffe auf Behörden häufen sich. Neben dumpfem Vandalismus, über bösartige Racheaktionen von übergangenen Mitarbeitern bis zur hinterhältigen Erpressung von Lösegeld mit Schadsoftware, Trojanern und eben dem berühmt-berüchtigten Emotet.

Cyber-Angriffe auf Behörden: Leichtes Opfer oder bevorzugtes Ziel?

Vermutlich beides! Bevorzugtes Ziel, weil Angreifer von innen und außen genau hier besonders publikumswirksam, besonders verheerenden Schaden anrichten. Und leichtes Opfer, weil bis heute manche Behörden und Ämter – stellvertretend genannt auch für andere öffentliche Institutionen – zu „bürokratisch“ und überfordert sind, um den aggressiven Attacken, den flexiblen und agilen Angreifern auf der Gegenseite unmittelbar und schnell zu begegnen.

EMOTET: Mit Anti-Malware Multiscannern schützen Sie Ihre Behörde

An dieser Stelle sei angemerkt, dass ProSoft, Initiator dieses Blogs, zugleich Anbieter von Security Software ist und die nachfolgenden Ausführungen damit zugleich Werbung in eigener Sache sind!

„Mein Laden ist gut abgesichert …“ – das sagen viele, aber es stimmt eben nicht immer.

Natürlich hat jeder irgendeine Anti-Malware, die dann durchaus umfassenden Schutz bieten kann. Allerdings ist „kann“ dabei das entscheidende Schlüsselwort – kann, nicht muss.

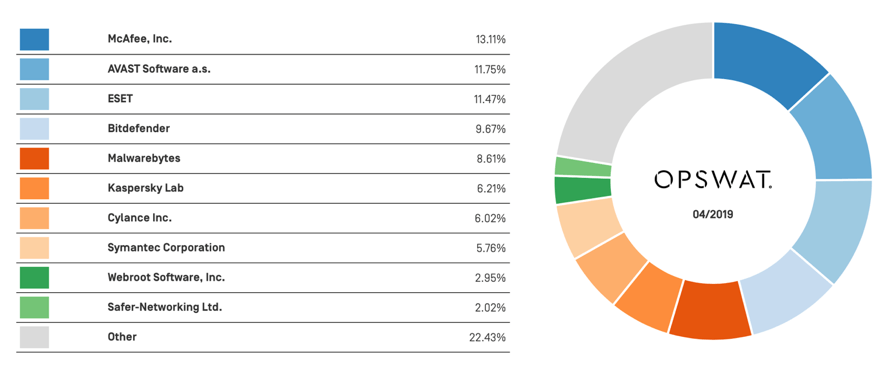

Die Frage lautet nämlich, wie aktuell und vollständig ist die installierte Security Software tatsächlich. Hier hat mal der eine Hersteller die Nase vorn, mal der andere. Je nach Ursprung und Verbreitungsart von Malware gibt es entscheidende Unterschiede in welcher Region sie auftritt und zuerst entdeckt wird.

Die Lösung – für dieses Problem: Das Wissen, die Aktualität und sogar den regionalen Vorsprung von möglichst vielen Anbietern miteinander bündeln. Viel hilft viel!

Cyber-Angriffe auf Behörden – reagieren Sie jetzt!

Erfahren Sie mehr über → Anti-Malware Multiscanner, die → Datenschleuse Metadefender Kiosk

oder die Zusatzmodule E-Mail Security Gateway, ICAP-Server, Datei-Desinfektion (CDR),

Endpoint-Client u.a.

Geschwindigkeit ist dein Freund und Wissen ist Macht!

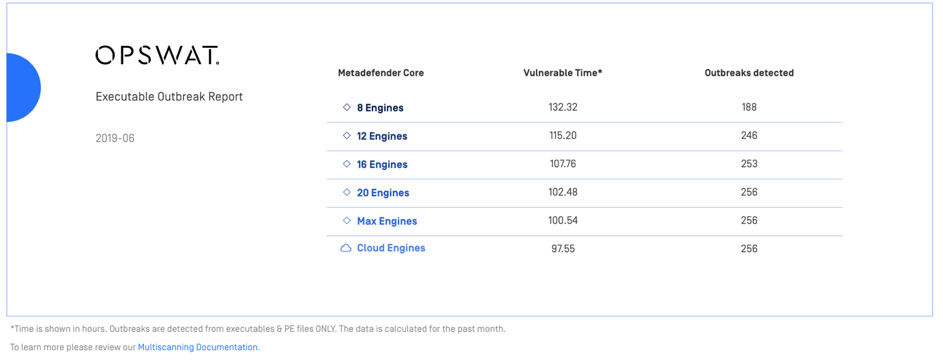

Diesen Weg gehen die Anbieter von sog. Multi-Scannern, die in einer einzigen Lösung die Angebote von mehreren, autarken Anti-Malware-Herstellern bündeln. So kombiniert man die jeweilige Erkennungsrate der verschiedenen Entwicklungslabore miteinander und schließt noch so kleine Sicherheitslöcher. Die Erkennungsraten steigen, je mehr Hersteller gleichzeitig agieren. Daraus wiederum resultiert eine kürzere Verwundbarkeit (die Zeit, bis der Angreifer irgendwo auf der Welt entdeckt wird) und mehr Sicherheit durch ein breiteres Abdeckungsspektrum.

Der gefährlichste Angreifer trifft auf den stärksten Verteidiger!

Das Produkt MetaDefender von OPSWAT beispielsweise – hier finden Sie einen umfassenden Artikel zu der im Moment marktführenden Lösung – bietet seinen Anwendern die Möglichkeit, bis zu 35 renommierte Hersteller miteinander in einer Lösung, zu kombinieren. Als renommierter Hersteller gilt, wer entweder einen relevanten Marktanteil besitzt oder einen besonderen Wissens- oder Technologievorsprung vorweist.

Mehr Engines – viel mehr Erkennungsrate

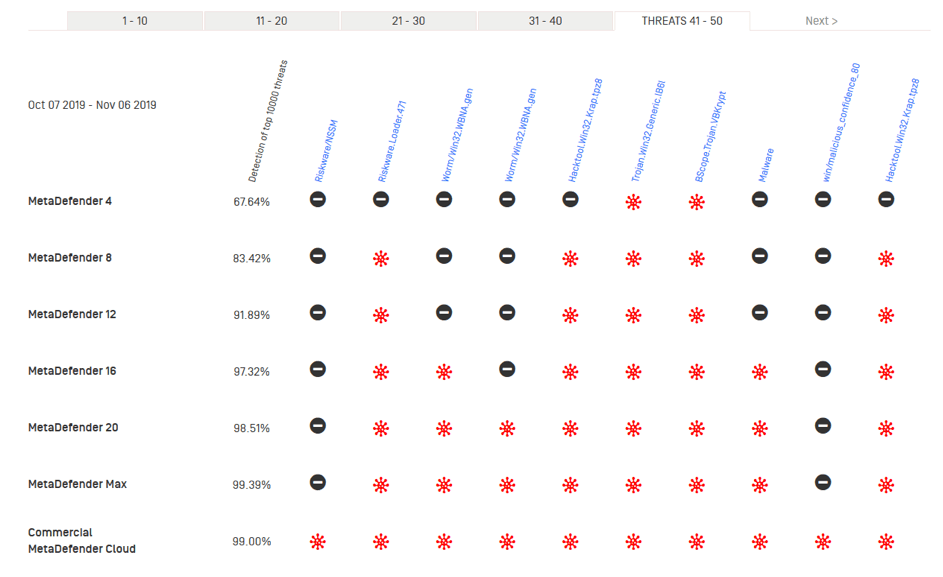

Bei einem Testlauf im Juli 2019 erreichten 4 gebündelte Anti-Malware Engines eine Erkennungsrate von nur 68,37 %* und hatten gegen 11 Trojaner, Adware und Sicherheitslücken überhaupt keine Chance. Wie sieht das erst mit nur einer Antivirenlösung aus?

Ganz anders bei der Bündelung von 32 Anti-Malware Engines: Mit einer Erkennungsrate von 99,59% spielt MetaDefender hier in einer ganz eigenen Sicherheits-Liga.

Zugänge sichern. Daten kontrollieren. Restrisiken desinfizieren.

Mit den modularen Erweiterungen scannt OPSWAT den Netzwerkverkehr (ICAP Integration), alle E-Mails, Web-Traffic sowie Endpoints extrem wirkungsvoll und hochsicher auf Schadsoftware. Weitere Funktionen, wie Datei-Desinfektion (CDR) und die Integration über OESIS Framework oder API in andere Anwendungen erhöhen die Sicherheit und erweitern das Einsatzspektrum von MetaDefender.

Fazit: Die Installation eines Multiscanners dauert auch in komplexen und großen IT-Umgebungen nach Entscheidung nur „wenige Stunden“. Die parallele Bündelung von mehreren Anti-Malware Engines erhöht den Schutz vor Cyber-Angriffen enorm.

ProSoft bietet Ihnen im Rahmen eines individuellen Webinars einen detaillierten Einblick in die Lösungen MetaDefender Core sowie MetaDefender Kiosk Datenschleuse und beantwortet gerne Ihre Fragen.

Das könnte Sie auch interessieren:

Die nächste Welle? Emotet ist zurück

Es gibt Wiedersehen, über die man sich sehr freut. Beim Trojaner Emotet hingegen ist dies eher...

Klinik-IT: Besuchszeit für ungebetene „Gäste“?

Krankenhäuser sind Einrichtungen, in denen die Verarbeitung sensibler, personenbezogener Daten an...

Vishing – Schreibfehler oder Trickbetrug?

Obwohl wir nicht ausschließen können, dass sich auf unserem Blog auch mal Rechtschreibfehler...

Vom USB-Stick zum Beweismittel

Durch die Digitalisierung werden Daten in immer mehr Fällen zum Beweismittel. Und damit stellt...

Microsoft warnt aktuell vor neuen Corona Phishing Mails

Die Corona-Pandemie und das berechtigte Interesse an neuen Informationen diesbezüglich, in...

Steganografie: Tarnen und täuschen

Von den hohen Risiken in kleinen Bildern. Wer kennt das nicht: Ein interessantes Bild wird im...

Sicherheit geht vor im Homeoffice

Technologie allein kann Sie nicht vollständig schützen – Sie sind Ihre beste Verteidigung.Wenn Sie...

USB-Device-Management: Teil 3

Das Sperren der Client USB-Ports und die Autorisierung ausgewählter Laufwerke.Sichere,...

USB-Device-Management Teil 2: So geht`s!

Wer in professionell geführten Organisationen USB-Devices einsetzt, muss strenge...

IT-Sicherheit (k)eine Chefsache?

Gerade Führungskräfte haben oft Zugriff auf wichtige, sensible Informationen. Umso wichtiger wäre...