Sicher surfen mit Remote-Controlled Browsers System

Remote-Controlled Browsers System – kurz ReCoBS – oder «Abstand durch Sicherheit»! Durch die Auslagerung des Webservers in die DMZ werden auch die Gefahren durch das Internet von Arbeitsstationen und IT-Netzwerken ferngehalten. Wie funktionieren und schützen ferngesteuerte Webbrowser?

Internetzugänge zu verbieten ist genauso sinnvoll wie seinerzeit USB-Ports zu verkleben. Zusätzlich macht die Recherche im Internet die tägliche Arbeit produktiver und auch effektiver. Moderne Webseiten wiederum leben von aktiven Inhalten wie ActiveX-Controls, Flash, JavaScript und Java-Applets. Diese Programmschnipsel werden zusammen mit dem Quellcode geladen. Und sobald Code geladen wird, kann es sich auch um Schadcode handeln.

Das Institut für Internet-Sicherheit hat 2023 ermittelt, dass bei 2,5 % (USA 0,57 %) aller überprüften deutschen Webseiten direkt oder indirekt Malware vorhanden war, die potenziell dafür sorgen konnte, Besucher ebenfalls mit Malware zu infizieren. Laut DENIC gab es im Oktober 2020 16,56 Millionen de-Domains. Selbst Konzerne halten sicherheitsrelevante Standards nicht immer ein und werden in der Folge gehackt.

Bei erhöhtem Schutzbedarf: ReCoBS!

Das BSI empfiehlt im IT-Grundschutzkompendium 2023 bei erhöhtem Schutzbedarf die Nutzung eines Remote-Controlled Browser Systems (ReCoBS). Dies ist eine notwendige Ergänzung zu obligatorischen Browser-Sicherheitsvorkehrungen wie Sandboxing, Verschlüsselung, vertrauenswürdige Zertifikate sowie Datensparsamkeit durch die Benutzer.

Die Lösung:

Remote-Controlled Browser System ReCoBS

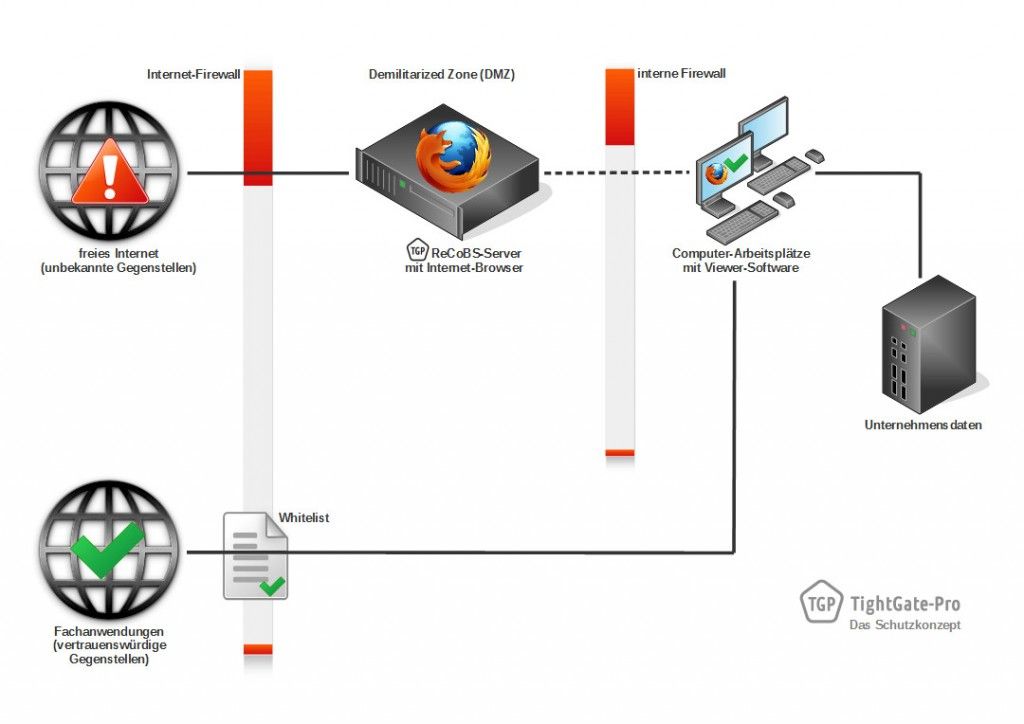

Abstand schafft Sicherheit: Gemäß diesem Prinzip wird der lokale Browser auf dem Desktop in die DMZ (Demilitarisierte Zone) ausgelagert. Der ReCoBS-Server fungiert als Internet-Frontend. Durch die Härtung ist das System als «Prellbock» und nicht als «Opfersystem» ausgelegt und widersteht auch schwere Cyberattacken.

Über eine Datenschleuse in Kombination mit einem funktionsspezifischen Übertragungsprotokoll, dass keinen ausführbaren Code weiterleitet, werden die gefährlichen aktiven Inhalte herausgefiltert und nur noch Text- und Multimediainhalte in gewohnter Form an den lokalen Browser-Viewer weitergeleitet. Die Anwender surfen dabei wie gewohnt: Bei dem dedizierten ReCoBS TightGate-Pro des deutschen Herstellers m-privacy hat der Viewer das Look-and-feel des bekannten Firefox-Browsers. Die User steuern praktisch den Webbrowser auf dem dedizierten ReCoBS-Server fern. Der deutsche Begriff ferngesteuerter Webbrowser beschreibt das Prinzip optimal.

Schematische Darstellung eines Remote-Controlled Browsers System.

Die ReCoBS-Server Appliance ist mit einer zusätzlichen Anti-Viren Engine und optional mit Datei-Desinfektion erweiterbar.

Die Ausnahme von der Regel sind vertrauenswürdige Seiten oder Web-Applikationen (vertrauenswürdige Gegenstellen). Diese Seiten können in der Whitelist ausgenommen werden und laufen dementsprechend nicht über den Remote-Controlled Browser System.

Das Schutzkonzept funktioniert in beide Richtungen. Die Datenschleuse sorgt auch wirkungsvoll dafür, dass sensible und/oder personenbezogene Daten die Organisation nicht verlassen.

TightGate-Pro ist vom BSI erfolgreich EAL3+ zertifiziert.

Mehr im Webcast erfahren

Schauen Sie sich den aufgezeichneten Webcast aus dem Oktober 2021 an. Hier werden die Funktionen eines Remote-Controlled Browsers System ausführlich von den Experten von m-privacy erklärt.

Fazit: Ein Remote-Controlled Browsers System (ReCoBS) trennt das lokale Netzwerk von den Gefahren durch das Internet. Trotzdem bleibt die Benutzerfreundlichkeit der Webseiten erhalten. Die Risiken werden durch ein funktionsspezifisches Übertragungsprotokoll und einen Paketfilter (Datenschleuse) bidirektional eliminiert und bleiben außerhalb des Netzwerks.

Das könnte Sie auch interessieren:

99,9 % Sicherheit durch Mehrfaktor-Authentifizierung

Ein mindestens 12-stelliges Passwort mit Sonderzeichen und Zahlen? Nie das gleiche Passwort für...

Anti-Viren vs. Anti-Malware Scanner

Die Begriffe Anti-Viren und Anti-Malware Scanner werden vielfach im gleichen Kontext genutzt. Doch...

Keine sichere Authentifizierung unter dieser Nummer

Microsoft empfiehlt dringend den Einsatz einer Mehrfaktor-Authentifizierung und relativiert die...

Gefährliche Sandkasten-Spiele: Warum Sandboxing nicht mehr ausreicht

Per Sandboxing werden potenziell gefährliche Dateien in einer speziellen, abgeschotteten Umgebung...

Die nächste Welle? Emotet ist zurück

Es gibt Wiedersehen, über die man sich sehr freut. Beim Trojaner Emotet hingegen ist dies eher...

Klinik-IT: Besuchszeit für ungebetene „Gäste“?

Krankenhäuser sind Einrichtungen, in denen die Verarbeitung sensibler, personenbezogener Daten an...

Vishing – Schreibfehler oder Trickbetrug?

Obwohl wir nicht ausschließen können, dass sich auf unserem Blog auch mal Rechtschreibfehler...

Microsoft warnt aktuell vor neuen Corona Phishing Mails

Die Corona-Pandemie und das berechtigte Interesse an neuen Informationen diesbezüglich, in...

Steganografie: Tarnen und täuschen

Von den hohen Risiken in kleinen Bildern. Wer kennt das nicht: Ein interessantes Bild wird im...

Sicherheit geht vor im Homeoffice

Technologie allein kann Sie nicht vollständig schützen – Sie sind Ihre beste Verteidigung.Wenn Sie...

Lösungen

Shop

ProSoft

ProBlog ist ein Angebot der

ProSoft GmbH

Bürgermeister-Graf-Ring 10

82538 Geretsried