Datenschleusen: KRITIS ready ab der ersten Berührung

Sicherer Datenaustausch beginnt dort, wo Dateien Ihr Unternehmen erstmals berühren. Die Datenschleuse übernimmt die digitale Einlasskontrolle, entfernt Risiken und dokumentiert jeden Schritt. Das Ergebnis: weniger Vorfälle, mehr Nachweise, mehr Sicherheit im Betrieb.

Stellen Sie sich eine Schleuse vor, die jede Datei wie einen Besucher am Werkstor behandelt. Kein Durchgang ohne Ausweis, kein Zugriff ohne gründliche Kontrolle. Genau so arbeitet eine moderne Datenschleuse. Als digitale Einlasskontrolle zwischen Außenwelt und sensiblen Netzen. Sie kontrolliert Herkunft und Format, scannt Inhalte parallel mit Multi-AV-Scanning, prüft Metadaten, Makros und eingebettete Skripte, überprüft Auffälligkeiten in Quarantäne und transferiert erst dann in interne Zonen.

NIS2/ISO-auditfest

Ergänzt um Datei Desinfektion (CDR) entsteht eine belastbare Datenflusskontrolle, die Zero Trust für Dateien praktisch durchsetzt und die Nachweise liefert, die NIS2, ISO-Audits sowie KRITIS- und OT-Anforderungen verlangen. Das Ergebnis ist sicherer Datenaustausch an allen Einfallstoren: E-Mail, Upload Portal, Fileshares und Wechseldatenträger. Als Datenschleuse für Compliance-Nachweise macht sie Policys, Protokolle und Freigaben nachvollziehbar und auditfest. Im Kern wirkt sie wie ein Data-Transfer-Gateway für Sicherheit – Transport plus Inhaltsprüfung.

1000 MAL BERÜHRT.

TAUSEND MAL IST NICHTS PASSIERT.

TAUSEND UND EINE NACHT.

UND ES HAT ZOOM GEMACHT.

* Lied von Klaus Lage

Datenschleuse Workflow Beispiel

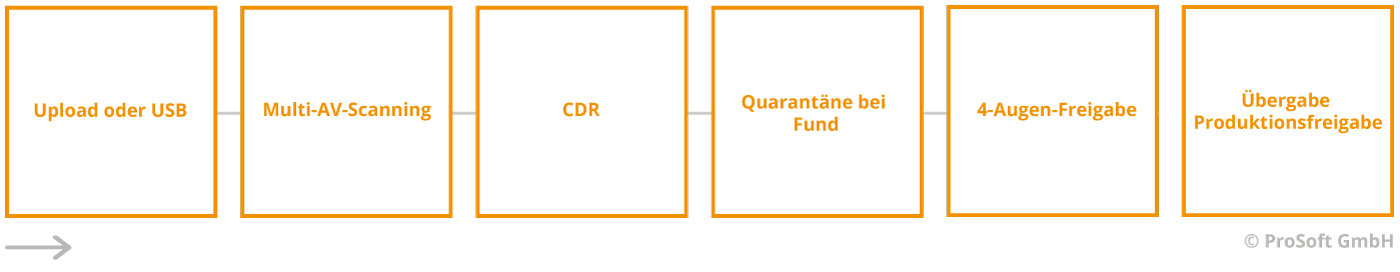

Ein Beispiel aus der Praxis: Ein großer Pharmafertiger kämpfte mit einem wachsenden Schatten-IT-Problem in der Produktion. Wartungsfirmen brachten USB-Sticks mit SPS-Projekten. Gleichzeitig wurden Rezepturen, Batch-Reports und CAD-Daten zwischen Labor, Technik und Shopfloor ausgetauscht. Die Datenschleuse wurde als zentraler Übergabepunkt zwischen Büro-IT und OT eingeführt – physisch am Werkstor und logisch im Netzwerk. Am Schleusenrechner, der als USB-Datenschleuse für die Industrie dient, landen alle externen Datenträger zuerst. Jede Datei durchläuft seither ein mehrstufiges Prüfverfahren: Antivirus-Scanning mit mehreren Engines, Datei-Desinfektion zur Entfernung aktiver Inhalte, strenge Typ- und Größen-Policies, plus 4-Augen-Freigabe für kritische Formate. Verdächtiges geht automatisch in die Quarantäne, alle Schritte werden revisionssicher protokolliert und ans SIEM gestreamt.

Ein typischer Datenschleusen-Workflow:

Was trocken klingt, verändert den Alltag spürbar: Service-USBs berühren keine Anlagen mehr, bevor sie nicht „hygienisch gereinigt“ wurden; Engineering-Pakete erreichen die Zelle ohne Makro-Risiken; Audit-Teams erhalten lückenlose Nachweise für NIS2, ISO/IEC 27001 und branchenspezifische KRITIS-Vorgaben. Vor allem sinkt das Restrisiko an der riskantesten Stelle – der Schnittstelle zwischen Lieferkette und Produktion.

KRITIS-Ready

Greifbar wird das auch in der Energieversorgung. Dort müssen regelmäßig Dateien von außen ins Kernnetz: ein Firmware-Paket für eine Anlage, ein Konfigurations-Backup vom Dienstleister, ein Log-Bundle für den Support. Früher wanderte das per USB oder E-Mail direkt in die Technik – in diesem Projekt jedoch nur noch über die Datenschleuse. Am „Werkstor“ werden Datenträger und Uploads kontrolliert, gescannt und geprüft; Verdächtiges geht in die Quarantäne, saubere, signierte Dateien erhalten die Freigabe. Erst dann werden sie in eine neutrale Pufferzone transferiert; von dort holt das Betriebsteam die Dateien in die geschützten Bereiche. Für spontane Fälle gibt es ein Upload-Portal mit derselben Prüfstrecke. Zero Trust in der Praxis: keine Direktverbindungen, kein Vertrauen auf Zuruf, dafür lückenlose Protokolle und rollenbasierte Freigaben. Die Effekte sind spürbar: weniger Ausnahmen, weniger Hektik, klare Freigabezeiten und belastbare Audit-Nachweise – genau das, was KRITIS-Betreiber unter NIS2 brauchen.

Die digitale Einlasskontrolle

Wer jetzt an Kliniken denkt, liegt richtig: Auch Krankenhäuser berichten, dass gerade USB-Wege, File-/Cloud-Shares und Upload-Portale unbemerkt Malware einschleusen können. Datenschleusen schließen diese Lücke mit zentraler Datenflusskontrolle und revisionssicherer Freigabe. Damit werden nicht nur NIS2- und ISO-Anforderungen greifbar, sondern auch der Standard „KIM“ ( = Kommunikation im Medizinwesen) für den sicheren Austausch medizinischer Daten. Gleichzeitig profitieren Labore, Institute und Universitäten – eine Datenschleuse für Forschungseinrichtungen schützt Studien- und DICOM-Daten bereits am Eingang. Behörden und Kommunen gehen identisch vor: In Bürgerportalen werden eingehende Dokumente mit Antivirus-Scanning und CDR geprüft, bevor sie in eAkte oder DMS gelangen. Am E-Mail-Eingang wirkt die Schleuse als digitale Einlasskontrolle vor der Posteingangsbearbeitung – mit nachvollziehbaren Freigaben.

Kontrollieren, scannen, prüfen, überprüfen

Beide Welten – Industrie und öffentliche Hand – zeigen, warum eine Datenschleuse weit mehr ist als „noch ein Gateway“. Sie ist der Ort, an dem sich entscheidet, ob externe Dateien Ihr Unternehmen gefährden oder Ihre Prozesse verlässlich unterstützen. Indem Sie Dateien konsequent kontrollieren, scannen, prüfen, überprüfen und erst danach sicher transferieren, machen Sie Sicherheitsprinzipien wie Zero Trust nicht nur überprüfbar, sondern operativ bequem. Genau dort, am ersten Berührungspunkt, entsteht Resilienz: für Industrie und Produktion, für Krankenhäuser und Forschung, für Behörden und Kommunen – überall dort, wo sensible Informationen zirkulieren und Datenflusskontrolle mehr sein muss als eine Fußnote im Auditbericht.

Fazit: Eine Datenschleuse ist kein Zusatzschild am Eingang, sondern der erste wirksame Kontrollpunkt für Dateien. Sie macht Zero Trust greifbar, vereint Datenflusskontrolle, Multi-AV-Scanning und Datei-Desinfektion in einem nachvollziehbaren Freigabeprozess – mit genau den Nachweisen, die NIS2, ISO 27001 und KRITIS verlangen. Der Effekt ist operativ spürbar: weniger Vorfälle, weniger Ausnahmen, mehr Ruhe im Betrieb.

Wenn Sie starten wollen, beginnen Sie dort, wo Dateien Ihr Haus zuerst berühren: USB, E-Mail, Upload-Portal. Kartieren Sie die Wege, definieren Sie Policys, testen Sie die Schleuse in einem klar umrissenen Workflow und skalieren Sie anschließend in Richtung OT, Klinikprozesse oder Behördenportale. So wird aus einem Sicherheitsversprechen gelebte Routine: kontrollieren, scannen, prüfen, freigeben. Erst danach sicher transferieren.

Das könnte Sie auch interessieren:

Identitätssicherheit (Teil 1): Warum SecurEnvoy und nicht Microsoft Azure?

USB-Device-Management – Teil 1 Soll man, kann man aus IT-Security- und Datenschutzperspektive im...

Gefährlicher Keylogger Angriff via E-Mail

Im Mai 2022 haben Sicherheitsexperten eine neue Cyberangriffswelle via E-Mail entdeckt, bei der...

Ransomware – Welche Strategie schützt Ihre IT?

12 % aller Cyberangriffe erfolgen durch Ransomware¹. Entsprechende Angriffe haben sich in den...

Was tun gegen zunehmende Cyberkriminalität?

Malware, Phishing, DoS-Attacken und Sicherheitsrisiken durch die Schwachstelle Mensch. Die Liste...

Datenschleuse: Du kommst hier nicht rein!

Auf praktischen USB-Sticks lässt sich so manches in Ihr Unternehmen bringen: Firmware- und...

Cybersecurity & Schwachstelle Mensch

Deepfakes, Payment Diversion Fraud, Fake President bzw. Fake Identity und Man-in-the-Cloud sind...

Mehr Cybersicherheit durch künstliche Intelligenz?

Aktuelle Cybersecurity-Maßnahmen sind fast ausschließlich reaktiv! Die vermeintliche Superwaffe...

Cybersecurity – proaktiv & reaktiv

Wer denkt, dass nur proaktive Cybersecurity Maßnahmen wichtig sind, der irrt. Mit ‹Right-of-Bang›...

RFID-Technologie für doppelte Sicherheit

RFID – radio-frequency identification – kann auf eine erstaunliche Entwicklung zurückblicken: aus...

Keyless-Go Datenschutz

Keyless-Go sorgt dafür, dass Fahrzeuge ohne Betätigen des Funkschlüssels geöffnet werden können....