News, Updates und Insights für Ihre IT-Sicherheit.

Herzlich willkommen!

Unser Blog bietet Ihnen aktuelle und wertvolle Einblicke in die neuesten IT-Sicherheitstrends und Bedrohungen, nützliche Tipps zur Verbesserung der IT-Sicherheit sowie Informationen zu neuen Produkten und Updates von ProSoft und deren Partnern.

Zusätzlich profitieren Leser von Fallstudien und Erfolgsgeschichten, die praktische Beispiele und bewährte Methoden zur Optimierung der IT-Sicherheit vorstellen. Die Inhalte helfen, die IT-Infrastruktur besser zu schützen und stets auf dem neuesten Stand zu halten.

AUF DEN ERSTEN KLICK

Kobra VS – Hochsichere verschlüsselte Speicherlösungen „Made in Germany“

In einer Zeit, in der Datenverlust, Cyberangriffe und strenge Compliance-Anforderungen für Unternehmen und Behörden zur täglichen Realität gehören, gewinnt die sichere Speicherung sensibler Informationen immer mehr an Bedeutung. Besonders wenn es um klassifizierte Daten mit hohem Schutzbedarf geht, sind Standard-Lösungen oft nicht ausreichend. In diesem Beitrag stellen wir die hochwertigen, BSI-zertifizierten Kobra VS Speicherlösungen „Made in Germany“ vor – robuste, hardwareverschlüsselte USB-Sticks und Festplatten, die speziell für den sicheren Umgang mit kritischen Daten bis zum Geheimhaltungsgrad VS-NfD, EU RESTRICTED und NATO RESTRICTED entwickelt wurden.

AUS DER PROBLOG-REDAKTION

Identitätssicherheit (Teil 3): Warum SecurEnvoy und nicht Microsoft Azure?

Digitale Identitäten müssen sicher sein, denn sie sind die Basis aller Ökosysteme in der digitalen Welt. Daher sollten Unternehmen das Thema Identitätssicherheit in den Mittelpunkt ihrer Sicherheitsstrategie stellen, um ihre wichtigsten Ressourcen abzusichern.

Hier gibt es gute Gründe, warum zahlreiche Unternehmen sich außerhalb ihres Microsoft-Lizenzprogramms nach geeigneten Authentifizierungslösungen umsehen.

Identitätssicherheit (Teil 2): Warum SecurEnvoy und nicht Microsoft Azure?

Sichere digitale Identitäten sind die Basis aller digitalen Ökosysteme. Unternehmen sollten die Identitätssicherheit in den Mittelpunkt ihrer Sicherheitsstrategie stellen, um ihre wichtigsten Ressourcen abzusichern. Hier gibt es gute Gründe, warum zahlreiche Unternehmen sich außerhalb ihres Microsoft-Lizenzprogramms nach geeigneten Authentifizierungslösungen umsehen.

Zero Trust Strategie – was ist das?

Traditionelle Sicherheitskonzepte sehen alle Dienste, Geräte und Anwender innerhalb des Netzwerks als vertrauenswürdig an. Zero Trust vertraut nichts und niemanden und erhöht dadurch die IT-Sicherheit.

AUS DER PROBLOG-REDAKTION

Keyless-Go Datenschutz

Sichere und passwortlose Anmeldungen durch Nahbereichs-Authentifizierung mit Gatekeeper. Keyless-Go Datenschutz ohne Sicherheitslücken!

Windows Anmeldung ohne Passwort

Auch komplexe Passwörter sind nicht mehr ausreichend sicher. Moderne Hardware Token erlauben passwortlose Authentifizierung mit hoher Sicherheit gegen moderne Angriffe auf Identitäten.

Auditsicherheit durch Log-Management

Auditsicherheit durch Log-Management "Made in Germany" erweitert die Funktionen von Logfile-Analyse um Compliance-Berichte und Alarme für Regularien wie KRITIS, ISO-27001, DSGVO etc.

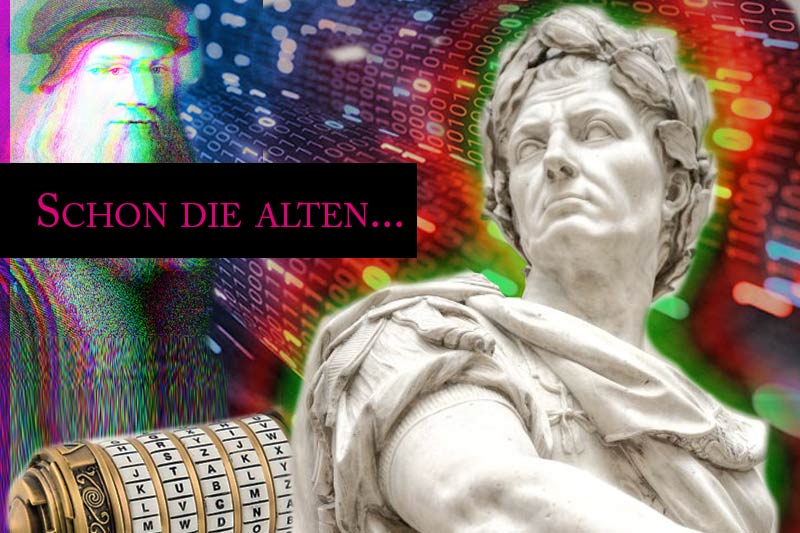

Von der Caesar-Verschlüsselung zu RSA 4096

Julius Caesar benutzte bereits bei der Nachrichtenübermittlung an seine Feldherren eine symmetrische Verschlüsselung. Doch was bedeutet symmetrische, asymmetrische und hybride Verschlüsselung, wo und wann werden sie eingesetzt und was sind die Vor- und Nachteile der jeweiligen Verfahren?

Lösungen

Shop

ProSoft

ProBlog ist ein Angebot der

ProSoft GmbH

Bürgermeister-Graf-Ring 10

82538 Geretsried