Kobra VS – Hochsichere verschlüsselte Speicherlösungen „Made in Germany“

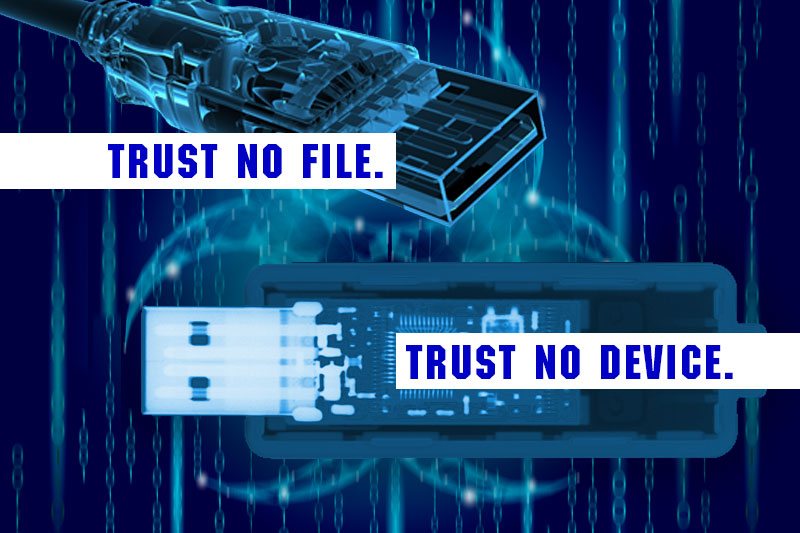

In einer Zeit, in der Datenverlust, Cyberangriffe und strenge Compliance-Anforderungen für Unternehmen und Behörden zur täglichen Realität gehören, gewinnt die sichere Speicherung sensibler Informationen immer mehr an Bedeutung. Besonders wenn es um klassifizierte Daten mit hohem Schutzbedarf geht, sind Standard-Lösungen oft nicht ausreichend. In diesem Beitrag stellen wir die hochwertigen, BSI-zertifizierten Kobra VS Speicherlösungen „Made in Germany“ vor – robuste, hardwareverschlüsselte USB-Sticks und Festplatten, die speziell für den sicheren Umgang mit kritischen Daten bis zum Geheimhaltungsgrad VS-NfD, EU RESTRICTED und NATO RESTRICTED entwickelt wurden.